CSRF Generator

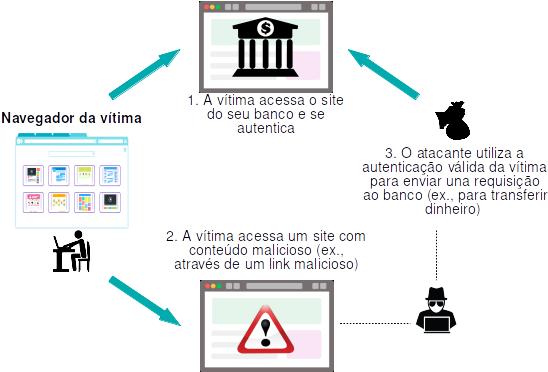

Este interceptor é usado para garantir a legitimidade da origem das requisições recebidas e para a prevenção de ataques CSRF.

Para evitar ataques CSRF, deve-se adicionar o interceptor CSRF Generator no fluxo de resposta em operações que não sejam GET (ou seja, ele se aplica a operações para incluir ou modificar dados).

Ele funciona desta forma: quando uma requisição for feita a um determinado recurso configurado com o interceptor, será criado um token segundo as configurações definidas pelo usuário. Esse token deverá ser validado por um interceptor de CSRF Validation.

|

Caso o interceptor OAuth já esteja inserido no fluxo, não será necessário incluir os interceptores CSRF Generator/CSRF Validation para proteger contra ataques porque a funcionalidade de OAuth obriga a inclusão de um token na chamada.

|

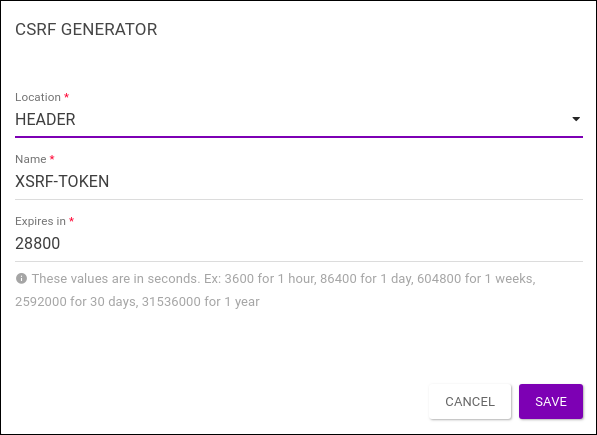

Configurando o interceptor

Para configurar o interceptor, conforme a imagem abaixo, informe Location (especificando onde o token será passado — no header ou cookie, por exemplo), um nome único (Name), e o tempo de expiração do token, no campo Expires in (definido em segundos).

Share your suggestions with us!

Click here and then [+ Submit idea]