Integrations

É possível estabelecer conexão via SAML com um provedor de identidade para que usuários sejam capazes de logar no API Manager utilizando as credenciais desse provedor. É necessário que o provedor escolhido suporte o padrão SAML 2.0.

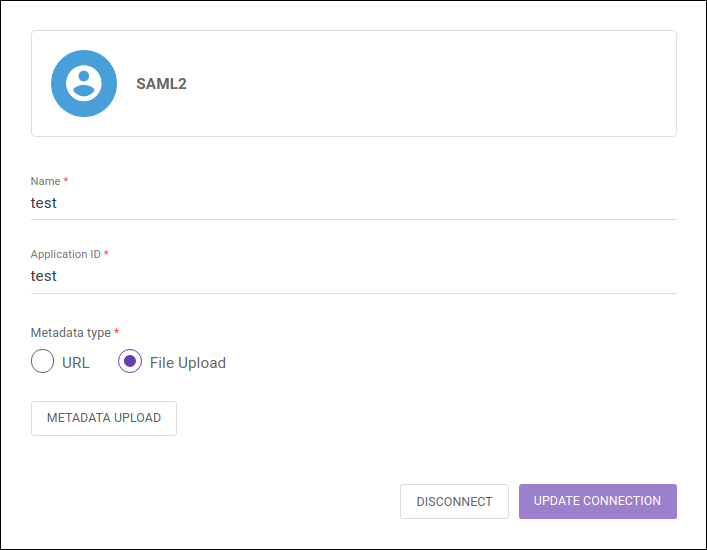

A configuração da conexão é feita na tela Integrations.

| Veja abaixo algumas dicas úteis para configurar a integração com o API Manager no seu provedor. |

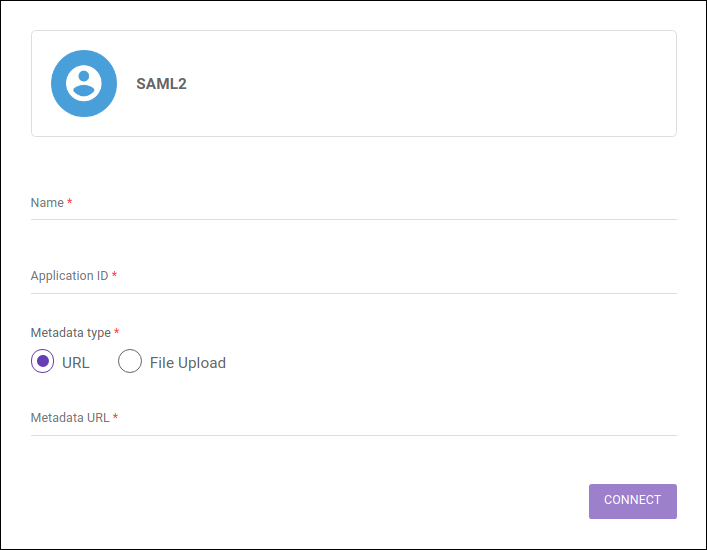

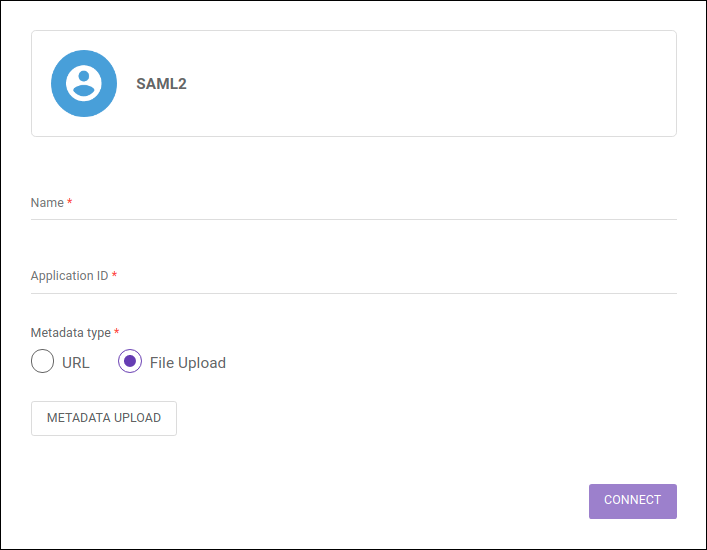

Configurando uma conexão via SAML2.0

Para configurar uma conexão com um provedor de identidade, preencha os seguintes campos:

-

Name: campo para incluir o nome do seu provedor SAML.

-

Application ID: campo para incluir o identificador único do API Manager dentro do seu provedor SAML. Ele é usualmente referenciado nos provedores de identidade como Application ID ou Service Provider Entity ID. Cheque a documentação do seu provedor para mais informações.

-

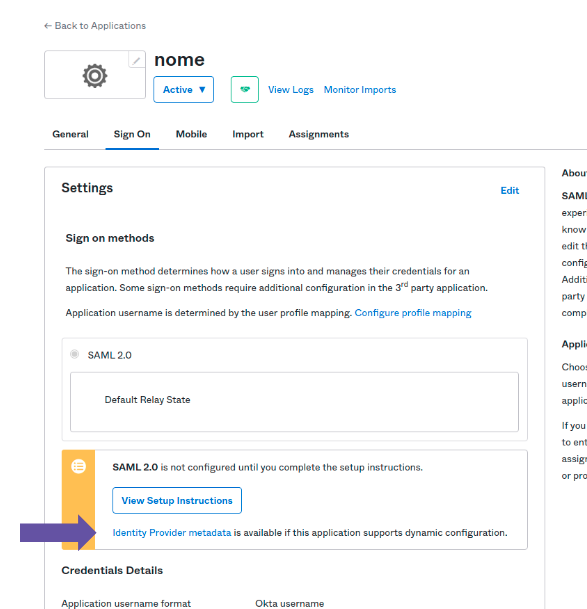

Metadata Type: campo para selecionar o tipo de acesso aos metadados (opções: "URL" ou "File Upload"). Para localizar a Metadata URL ou baixar um arquivo SAML válido, cheque a documentação do seu provedor de identidade.

-

Se a opção escolhida for "URL", incluir o endereço no campo Metadata URL.

-

Se a opção escolhida for "File Upload", clique no botão METADATA UPLOAD e escolha um documento de metadados da sua máquina.

-

Desativando ou editando uma conexão via SAML 2.0

Após ativa, a conexão com o provedor de identidade pode ser atualizada a qualquer momento. Para isso, clique em qualquer campo que deseja editar, faça as devidas modificações e clique em UPDATE CONNECTION.

Para desabilitar uma conexão ativa, clique no botão DISCONNECT. Os usuários do provedor de identidade (independentemente de terem sido cadastrados antes ou após a integração ter sido ativada) não serão deletados do Manager, mas terão o acesso bloqueado até que uma senha seja criada/resetada — o que pode ser feito por meio do link Forgot your password? na tela de login.

Login e controle de usuários

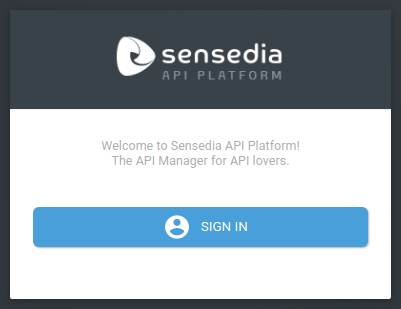

Após ativada uma conexão com um provedor de identidade, a tela de login do Manager será alterada:

Ao clicar em SIGN IN, os usuários serão levados à tela de login do provedor de identidade escolhido e deverão informar suas credenciais para acesso. Os usuários que haviam sido cadastrados no Manager antes da conexão estar ativa não conseguirão mais iniciar sessão utilizando o login e senha cadastrados no Manager, apenas as credenciais registradas no provedor de identidade.

Caso seja o primeiro acesso de um usuário, ele será automaticamente incluído como usuário federado na tela Users com a função "API Operations". A função pode ser alterada posteriormente, editando o usuário na tela Users.

| "API Operations" é um papel que já vem criado no seu Manager. Caso ele tenha sido ou seja deletado, será recriado automaticamente no momento em que um novo usuário federado for incluído no Manager. |

Caso um usuário que já havia sido criado no Manager (pelo processo usual de cadastro de usuários) faça login pelo provedor de identidade, o seu status na tela Users será alterado para "Federated" mas o papel que ele já tinha será mantido (ou seja, um usuário Admin do Manager será transformado em um usuário do tipo federado, mas manterá o papel Admin com todas as permissões específicas do papel). Veja mais sobre os usuários federados aqui.

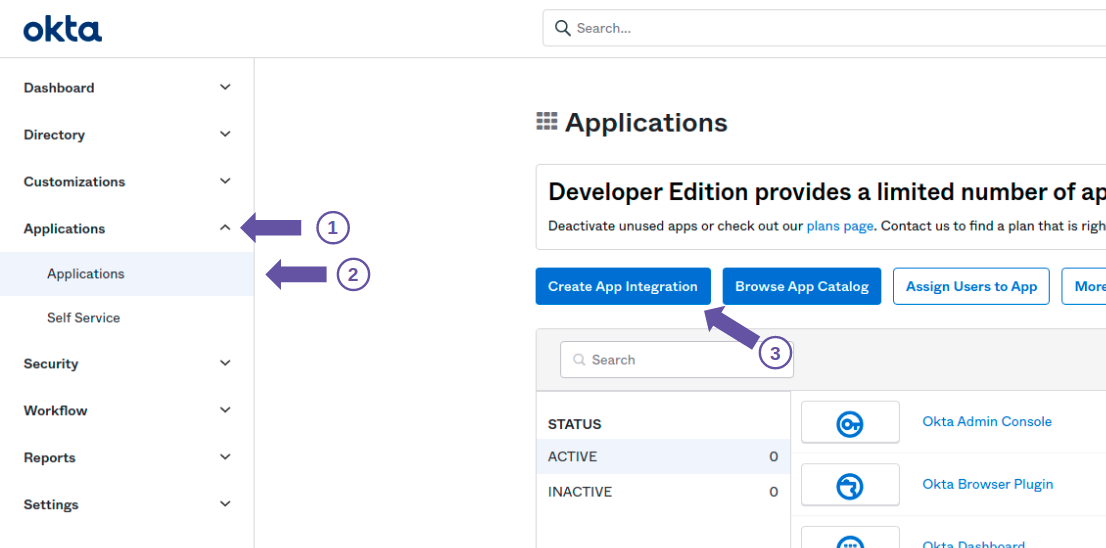

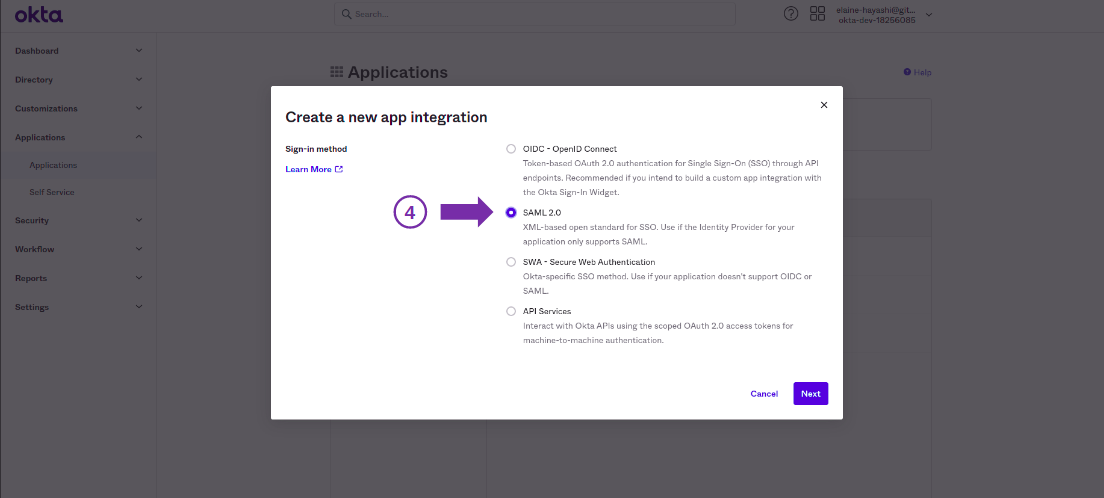

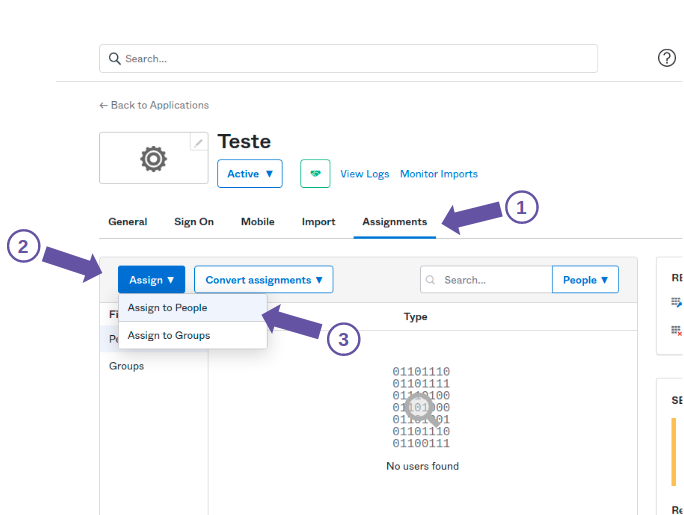

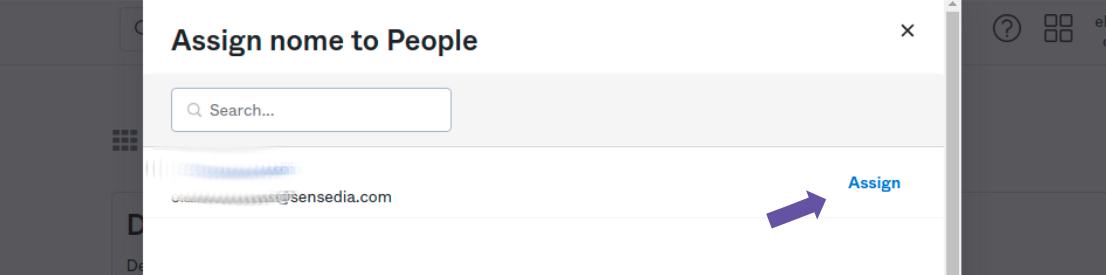

Dicas para configurar uma aplicação do API Manager em seu provedor de identidade

Para habilitar uma conexão SAML 2.0, é preciso que uma aplicação do API Manager seja cadastrada no seu provedor de identidade. A documentação oficial do seu provedor deve ajudá-lo com as configurações necessárias, mas algumas dicas pontuais são úteis para facilitar o processo:

-

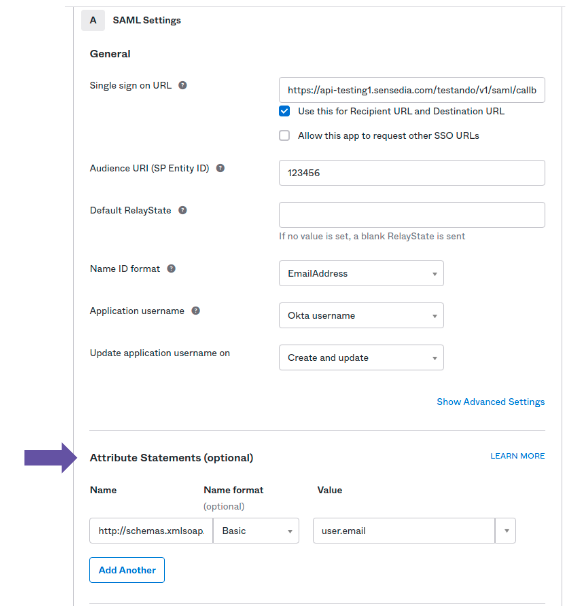

Configure a URL de callback

É necessário incluir a URL de callback (Single Sign On URL), que tem como base o endereço do seu API Manager:<MANAGER-URL>/api-manager/api/v3/saml/callback. -

Sete o atributo de email

O provedor deve enviar para o Manager a informação dos emails dos usuários como um atributo SAML. O nome do atributo deve serhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddresse seu tipo deve serBasic. Pode haver pequenas variações de configuração em cada provedor, então é uma boa ideia checar a documentação oficial do seu.

Share your suggestions with us!

Click here and then [+ Submit idea]