Cadastrando, Editando e Excluindo Endereços de Entrada

Cadastrando um novo endereço de entrada

Para cadastrar um novo endereço de entrada (inbound address), clique no botão Create Inbound Address, representado pelo símbolo +, no canto inferior direito da tela Inbound Address.

Os campos a serem preenchidos variam de acordo com o tipo de gateway do cliente e com os protocolos aceitos.

| Se você utiliza um add-on de Open Ecosystems e quiser criar um inbound address para uso em contexto de Open Ecosystems, há um campo a mais para marcar e algumas opções são fixas. Acesse esta página para ver sobre o formulário de criação nesse caso. |

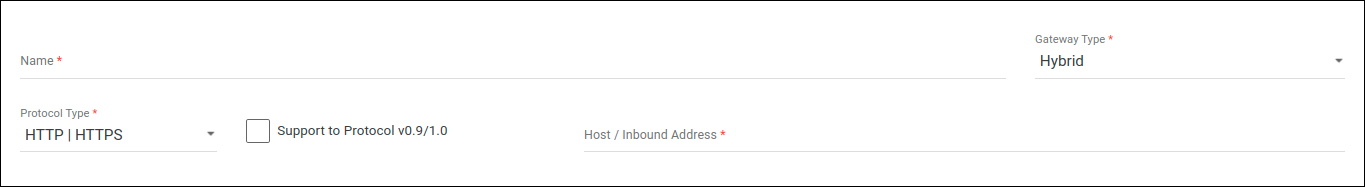

Gateway híbrido

No caso de implantação da Plataforma de APIs em ambiente híbrido, a responsabilidade pela segurança da comunicação é do cliente. Portanto, independente do tipo de protocolo suportado, o usuário deve apenas apontar o endereço de entrada e depois referenciar esse endereço no ambiente de implantação de APIs desejado. Você pode ler mais sobre isso aqui.

Os campos necessários são:

-

Name: nome que identifica o endereço de entrada. O nome pode ser igual ao endereço de host configurado ou algo mais descritivo.

-

Gateway Type: tipo de gateway (nesse caso, selecionar Hybrid).

-

Protocol Type: tipo de protocolo aceito (HTTP; HTTPS; ou HTTP|HTTPS).

-

Se o protocolo for HTTP, a opção Support to Protocol v0.9/1.0 virá marcada por padrão e não poderá ser desmarcada. Se o protocolo for HTTPS ou HTTP|HTTPS, a opção virá desmarcada e poderá ser marcada.

-

-

Host/Inbound Address: digitar aqui o endereço de entrada em si. Ele será o host dos ambientes de implantação das APIs.

| No caso de gateways híbridos, não é necessário utilizar DNS. Você pode inserir um endereço IP ou porta. |

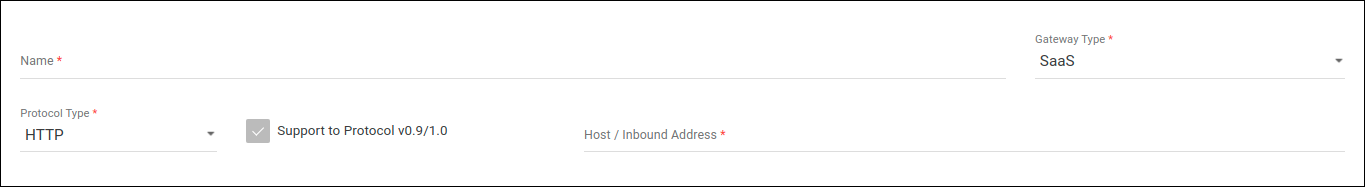

Gateway SaaS

No caso de gateways do tipo SaaS, os campos que você precisa configurar variam de acordo com os protocolos aceitos.

HTTP

Se o único protocolo aceito for HTTP, isso significa que não haverá segurança TLS aplicada. Nesse caso, o usuário só precisa colocar o host em formato DNS e depois referenciar esse endereço no ambiente de implantação de APIs desejado. Você pode ler mais sobre isso aqui.

Os campos necessários são:

-

Name: nome que identifica o endereço de entrada. O nome pode ser igual ao endereço de host configurado ou algo mais descritivo.

-

Gateway Type: tipo de gateway (nesse caso, selecionar SaaS).

-

Protocol Type: tipo de protocolo aceito (selecionar HTTP).

-

A opção Support to Protocol v0.9/1.0 virá marcada por padrão e não poderá ser desmarcada.

-

-

Host/Inbound Address: digitar aqui o endereço de entrada em si como DNS. Ele será o host dos ambientes de implantação das APIs.

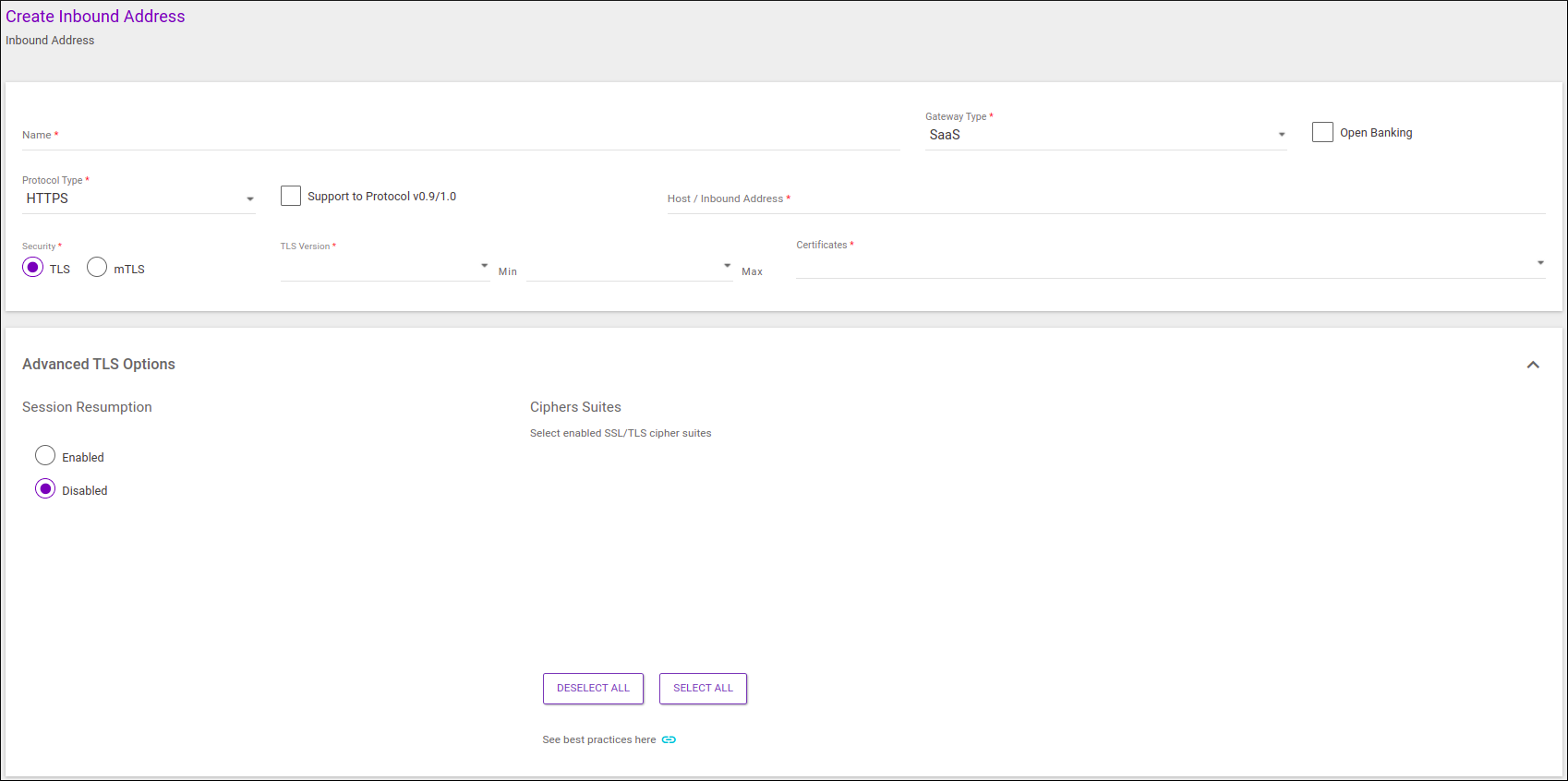

HTTPS ou HTTP|HTTPS

Quando o protocolo aceito for somente HTTPS ou ambos HTTP e HTTPS (HTTP|HTTPS), será possível escolher o tipo de segurança aplicado: TLS ou mTLS.

Além das opções de segurança, o usuário deve colocar o host em formato DNS e depois referenciar esse endereço no ambiente de implantação de APIs desejado. Você pode ler mais sobre isso aqui.

Os campos para preenchimento são iguais tanto no caso de HTTPS ou HTTP|HTTPS:

-

Name: nome que identifica o endereço de entrada. O nome pode ser igual ao endereço de host configurado ou algo mais descritivo.

-

Gateway Type: tipo de gateway (nesse caso, selecionar SaaS).

-

Protocol Type: tipo de protocolo aceito (selecionar HTTPS ou HTTP|HTTPS).

-

A opção Support to Protocol v0.9/1.0 virá desmarcada por padrão e poderá ser marcada.

-

-

Host/Inbound Address: digitar aqui o endereço de entrada em si como DNS. Ele será o host dos ambientes de implantação das APIs.

-

Security: tipo de segurança (TLS ou mTLS).

-

TLS Version: dois campos para definir o intervalo de versões TLS suportadas. Opções: versões 1.0, 1.1, 1.2 e 1.3.

-

O campo da esquerda (Min) deve conter a menor versão suportada enquanto campo Max deve conter a versão mais atualizada suportada. Assim, por exemplo, se escolhidos

1.0e1.3, o cliente dará suporte a todas as versões (1.0 a 1.3). Se escolhidos1.2e1.3, o cliente suportará as versões 1.2 e 1.3. Para suportar apenas uma versão, basta incluí-la em ambos os campos (e.g.,1.3,1.3). Não é possível configurar o intervalo com uma versão selecionada no campo Min que seja superior à versão selecionada no campo Max.

-

| Para facilitar, estamos chamando todas as versões de "versão TLS", mas a nomenclatura oficial é SSL 1.0 e 1.1 e TLS 1.2 e 1.3. O mTLS só é aplicado nas versões TLS 1.2 e 1.3 (as versões 1.0 e 1.1 estão obsoletas). |

-

Certificate: campo para selecionar um certificado que esteja cadastrado na tela Certificates.

-

O certificado deverá ser um inbound certificate (com a opção Inbound Certificate marcada).

-

Advanced TLS options (Configurações avançadas de TLS)

Nesta seção temos configurações específicas para TLS Session Resumption e Cipher Suite, as quais concedem mais controle no nível de segurança TLS para ajustá-lo conforme a necessidade. Para editar essas configurações, basta clicar na seta à direita de TLS Advanced Options.

-

TLS Session Resumption: permite habilitar ou desabilitar o TLS Session Resumption de acordo com a necessidade. Por padrão, sempre está habilitado, ainda que as configurações avançadas de TLS não sejam editadas. Para habilitar clique em Enable e para desabilitar clique em Disable.

| Se o inbound address for no contexto de Open Ecosystems, por padrão, esta opção aparecerá desabilitada. Acesse esta página para ler mais sobre. |

-

Ciphers Suites: aqui poderá escolher cifras específicas que deverão ser as únicas aceitas pelo endereço de entrada, observando que, por padrão, todas são aceitas. A listagem mostra as cifras relativas ao intervalo de versões de TLS escolhido anteriormente. Pode-se optar por todas ou limpar a seleção atual através dos botões Select All e Deselect All abaixo da lista.

| Só é possível definir a suíte de cifras para as versões de TLS 1.0 a 1.2. Para a versão 1.3 todas as cifras são aceitas. |

Lista de cifras

TLSv1.0

1 TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA #ECDHE-RSA-AES256-SHA

2 TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA #ECDHE-RSA-AES128-SHA

3 TLS_RSA_WITH_AES_256_CBC_SHA #AES256-SHA

4 TLS_RSA_WITH_AES_128_CBC_SHA #AES128-SHA

TLSv1.1

1 TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA #ECDHE-RSA-AES256-SHA

2 TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA #ECDHE-RSA-AES128-SHA

3 TLS_RSA_WITH_AES_256_CBC_SHA #AES256-SHA

4 TLS_RSA_WITH_AES_128_CBC_SHA #AES128-SHA

TLSv1.2

1 TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA #ECDHE-RSA-AES256-SHA

2 TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA #ECDHE-RSA-AES128-SHA

3 TLS_RSA_WITH_AES_256_CBC_SHA #AES256-SHA

4 TLS_RSA_WITH_AES_128_CBC_SHA #AES128-SHA

5 TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 #ECDHE-RSA-AES256-GCM-SHA384

6 TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 #ECDHE-RSA-AES128-GCM-SHA256

7 TLS_RSA_WITH_AES_256_GCM_SHA384 #AES256-GCM-SHA384

8 TLS_RSA_WITH_AES_128_GCM_SHA256 #AES128-GCM-SHA256

TLSv1.3

9 TLS_AES_256_GCM_SHA384 #TLS_AES_256_GCM_SHA384

10 TLS_CHACHA20_POLY1305_SHA256 #TLS_CHACHA20_POLY1305_SHA256

11 TLS_AES_128_GCM_SHA256 #TLS_AES_128_GCM_SHA256

Cifra não suportada do TLS 1.2

TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305 #ECDHE-RSA-CHACHA20-POLY1305Editando um endereço de entrada

O botão de edição de endereços é encontrado na listagem de inbound addresses existentes, na coluna Actions.

Para editar os dados de um endereço, clique no ícone ![]() e você será direcionado à tela de edição, que é igual à de criação de endereços.

e você será direcionado à tela de edição, que é igual à de criação de endereços.

| Qualquer alteração feita será refletida em todos os ambientes que tenham o endereço como host. |

Excluindo um endereço de entrada

Para excluir um inbound address, basta clicar no ícone ![]() da coluna Actions da listagem de endereços existentes e confirmar a ação clicando no botão Confirm.

da coluna Actions da listagem de endereços existentes e confirmar a ação clicando no botão Confirm.

| Um inbound address não pode ser removido se estiver em uso em um ambiente. |

Share your suggestions with us!

Click here and then [+ Submit idea]