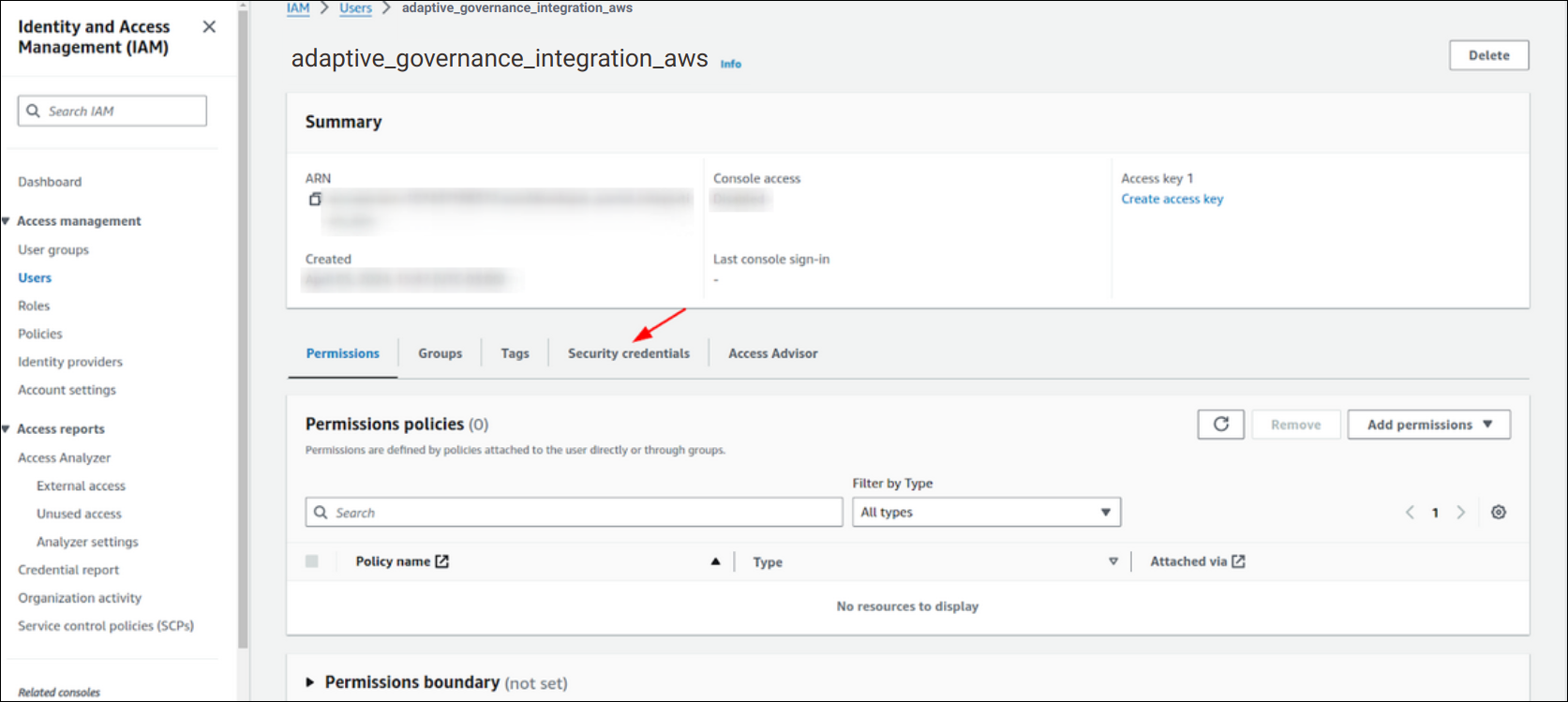

Creando un usuario de conexión AWS

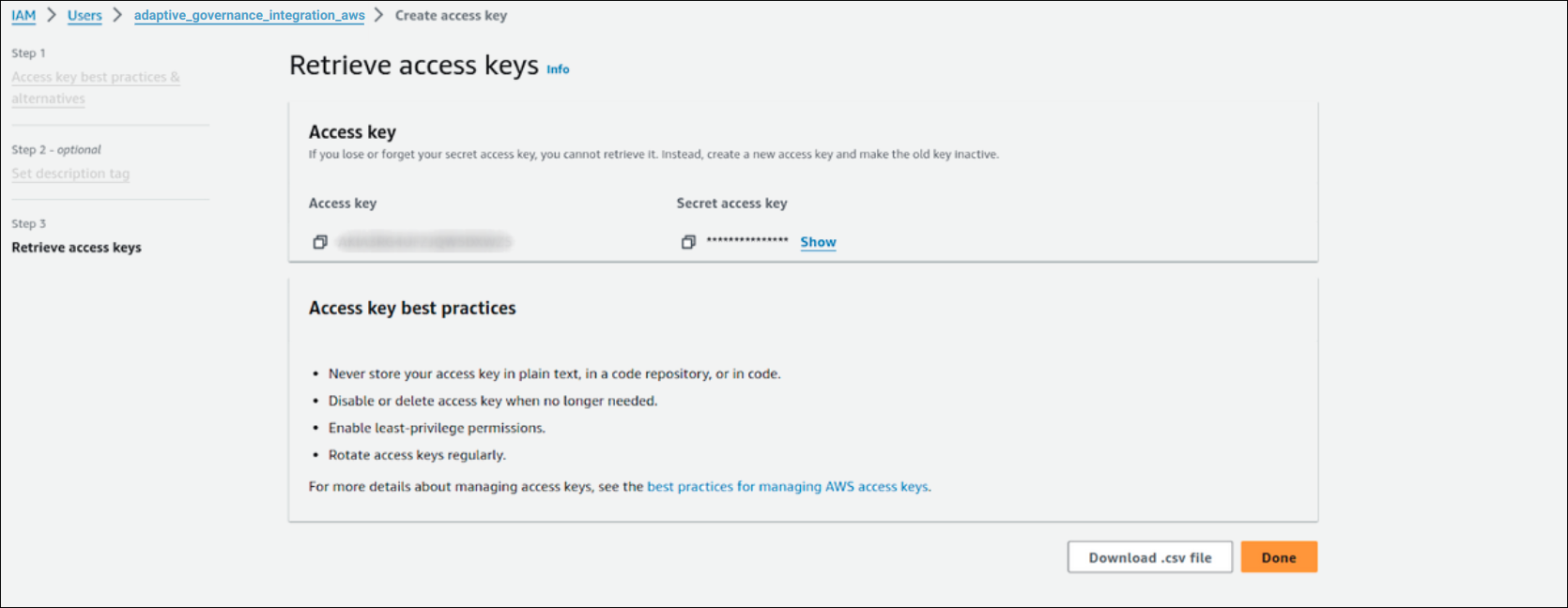

Para crear una conexión con AWS API Gateway, debe ingresar las credenciales de AWS en la pantalla Connections.

La obtención de estas credenciales se realiza desde el lado de AWS.

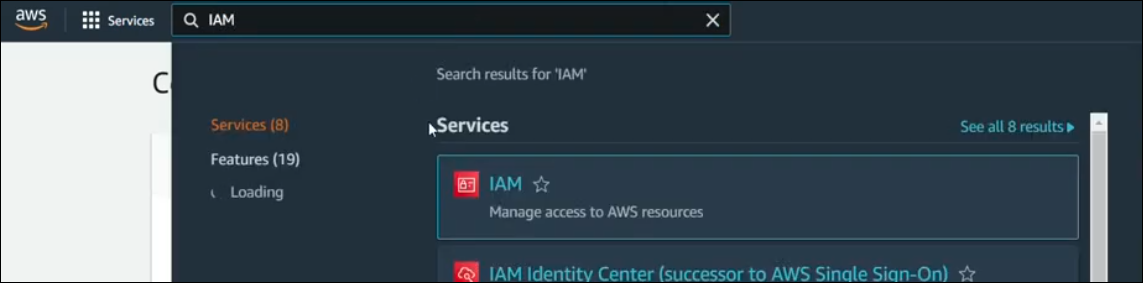

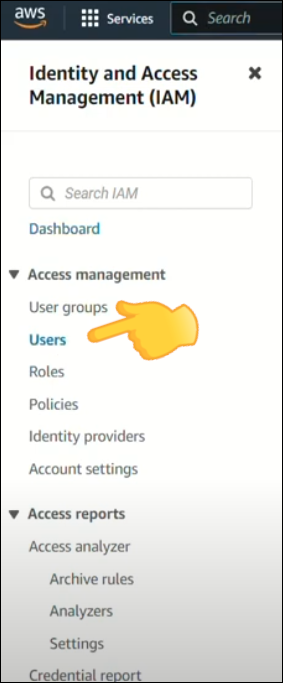

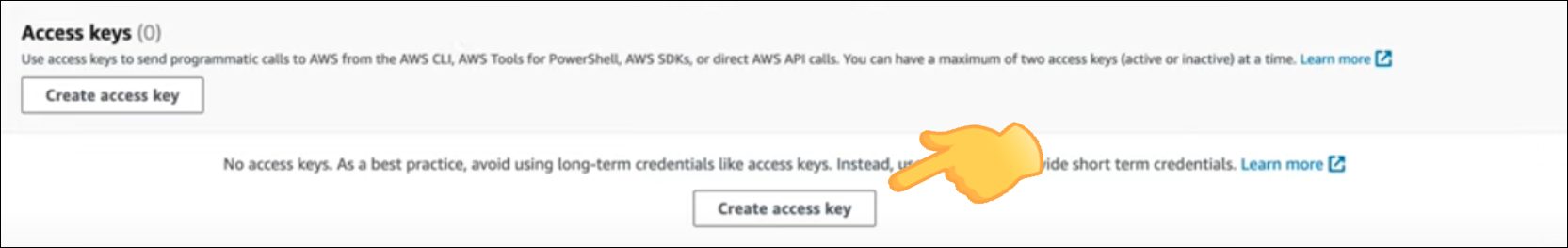

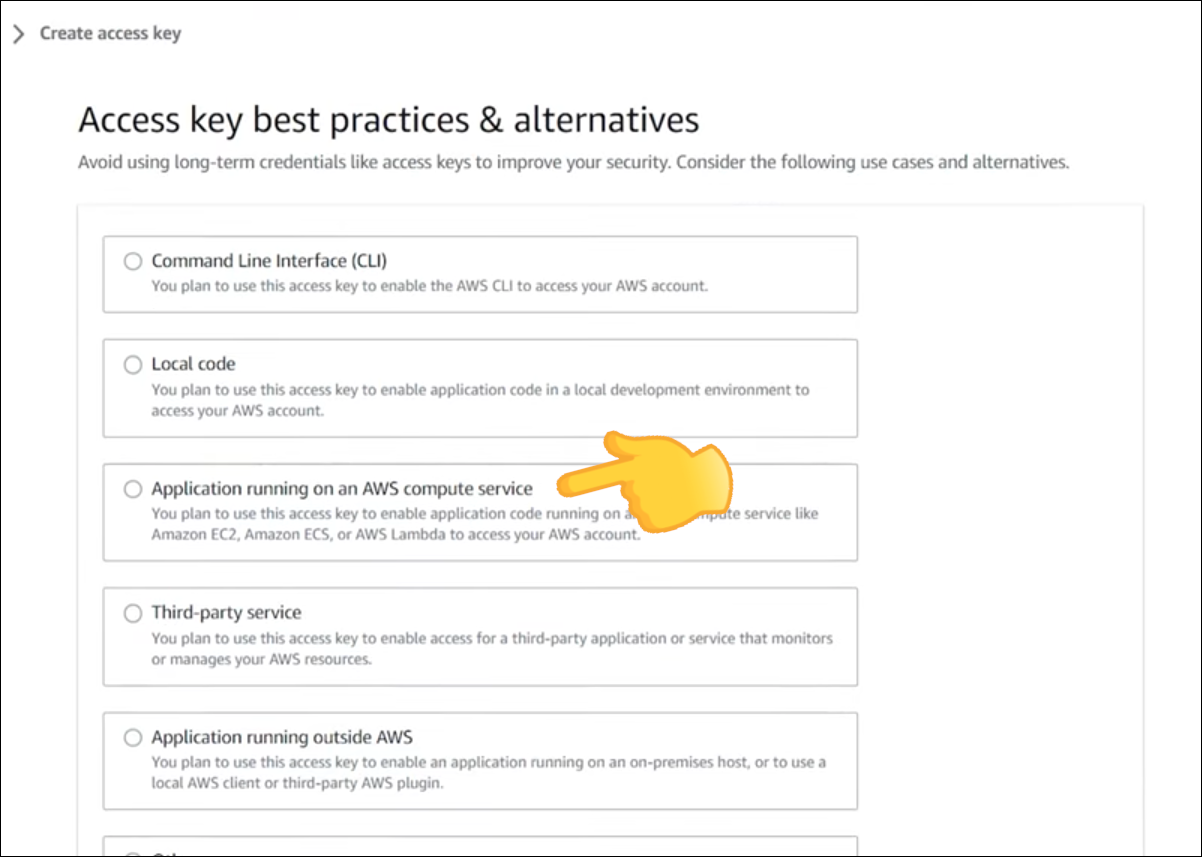

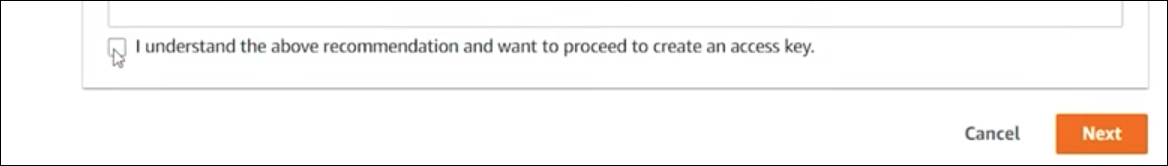

Acceda a AWS Management Console y siga los siguientes pasos:

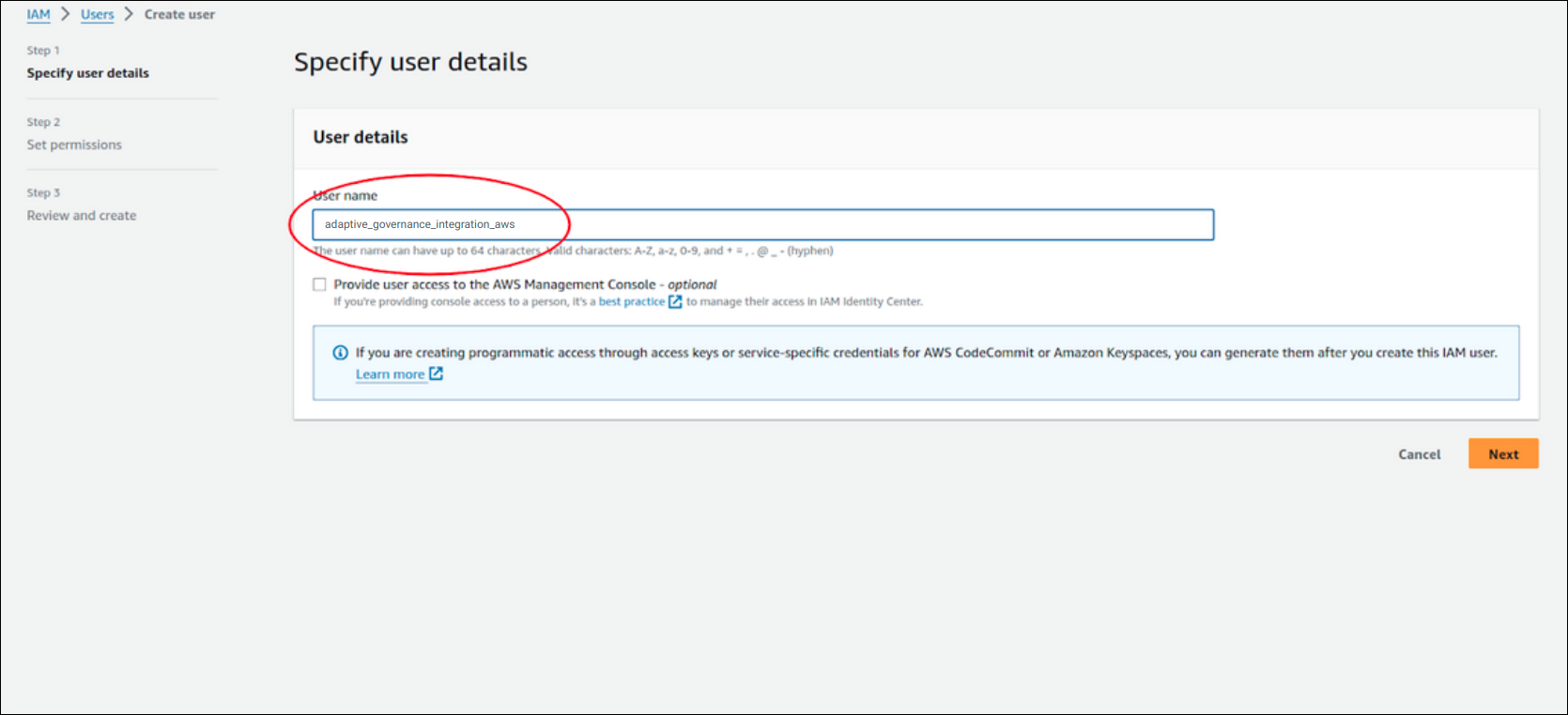

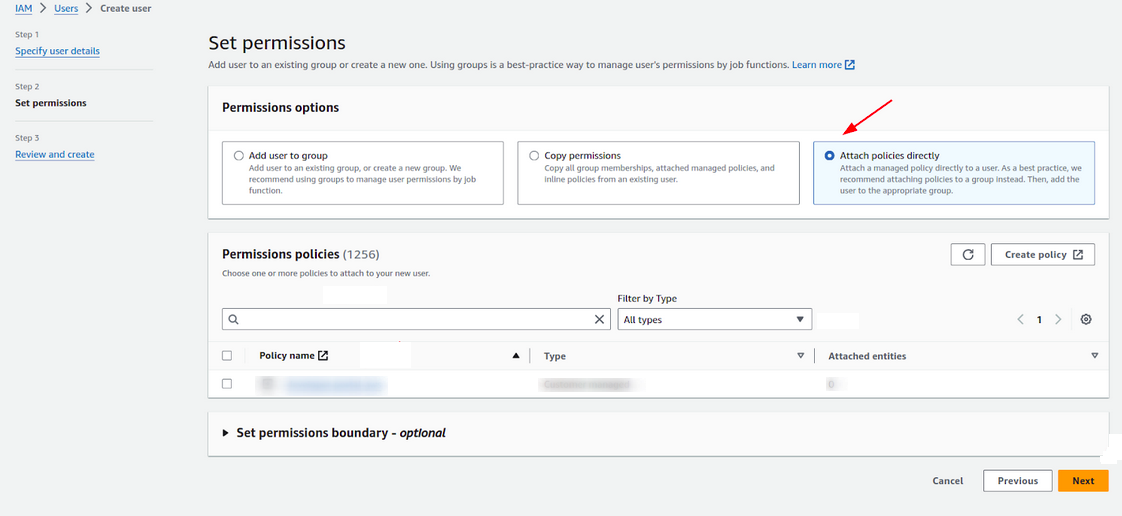

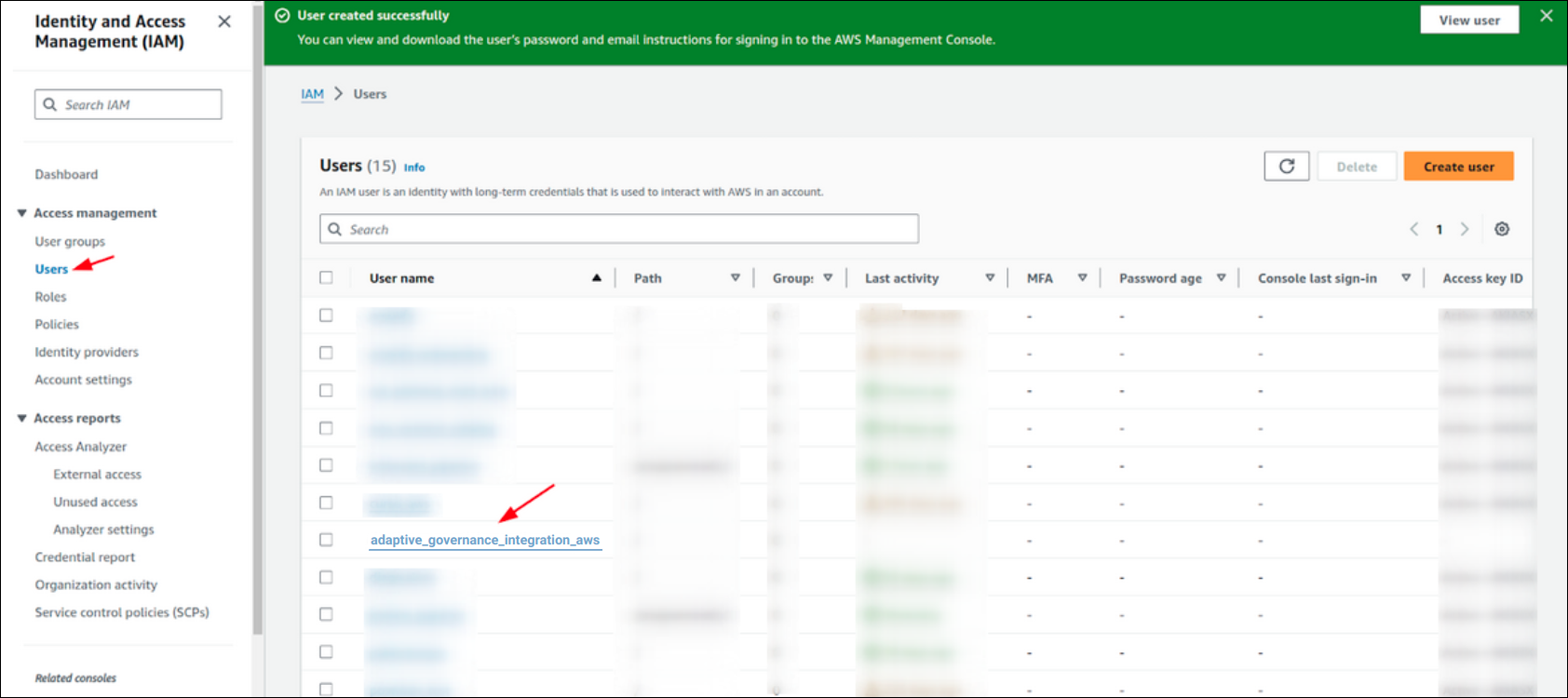

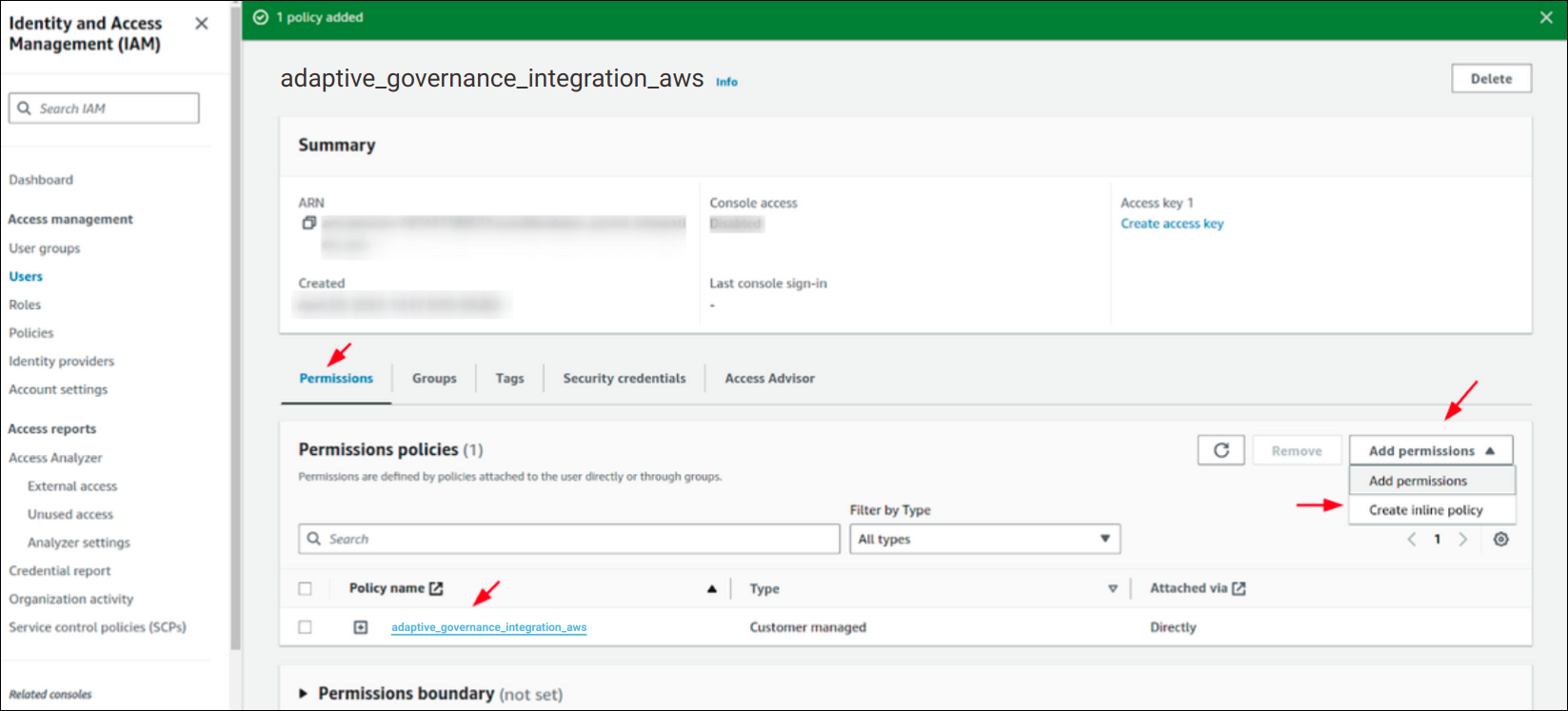

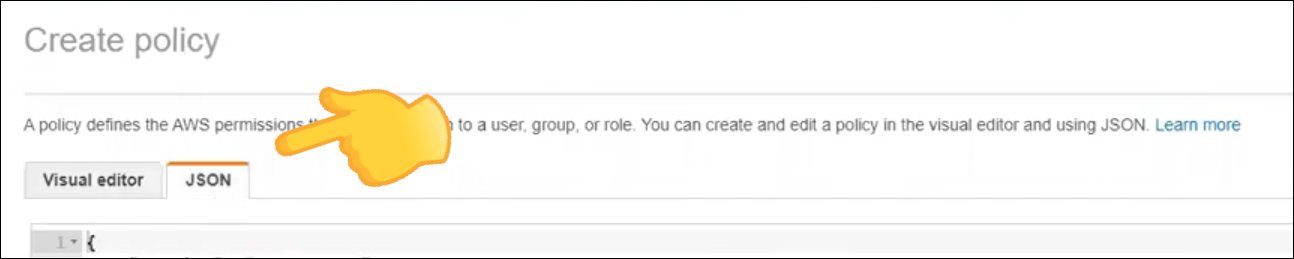

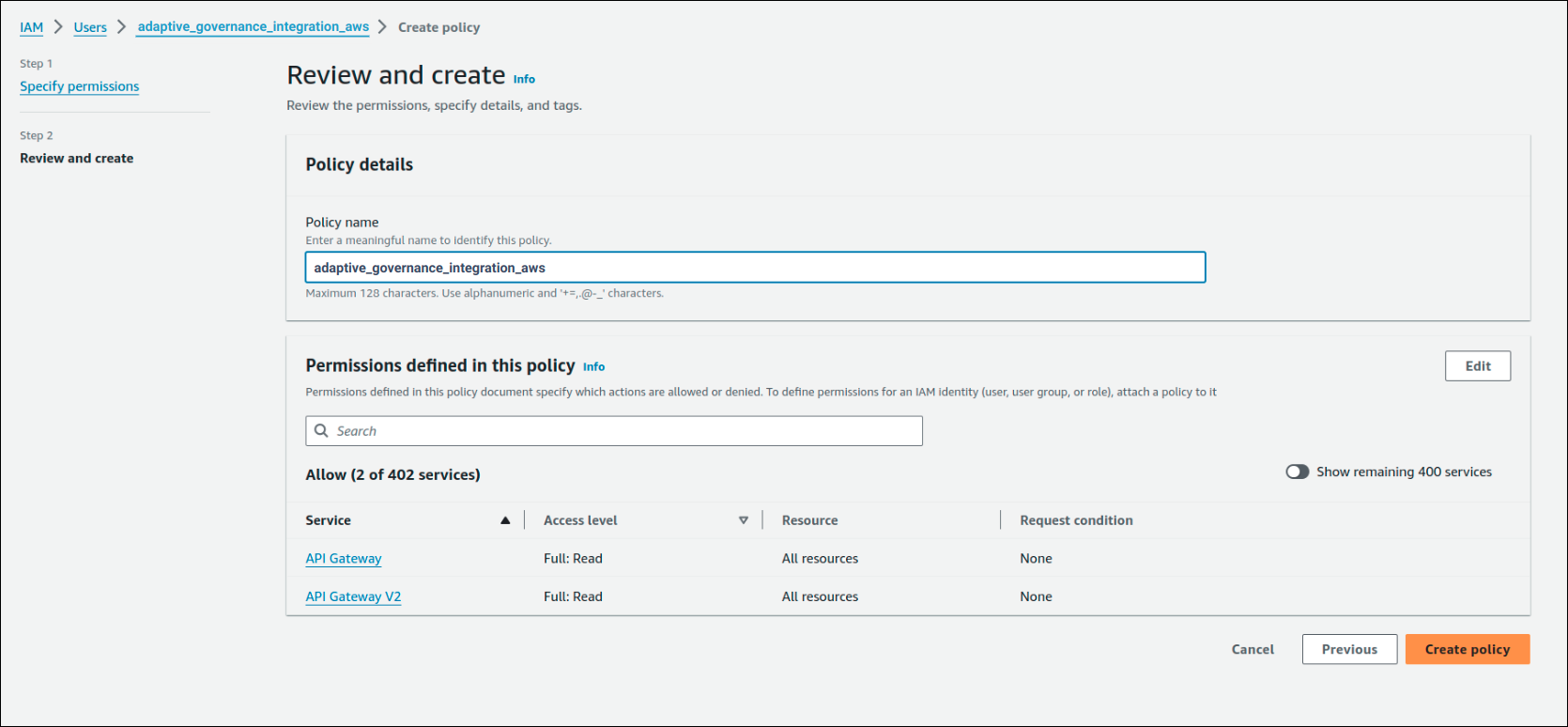

Crear un usuario

Existen diferentes formas de crear un usuario IAM en su cuenta de AWS.

Con los siguientes pasos, puede crear un usuario a través del AWS Management Console:

Thanks for your feedback!

EDIT

Share your suggestions with us!

Click here and then [+ Submit idea]