Integrations

Puede establecer una conexión SAML con un proveedor de identidades para que los usuarios puedan iniciar sesión en el API Manager utilizando las credenciales de ese proveedor. El proveedor elegido debe soportar el estándar SAML 2.0.

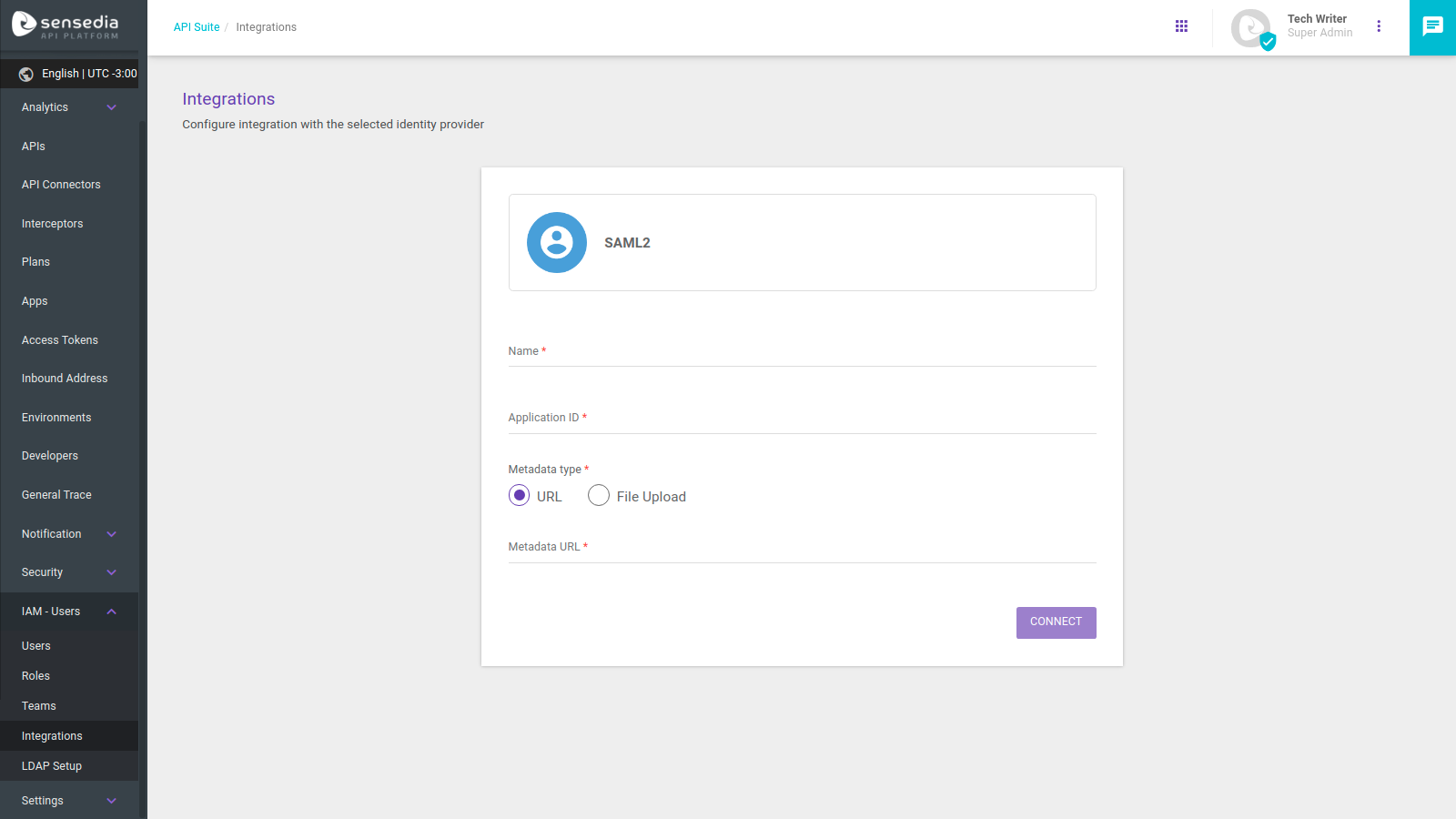

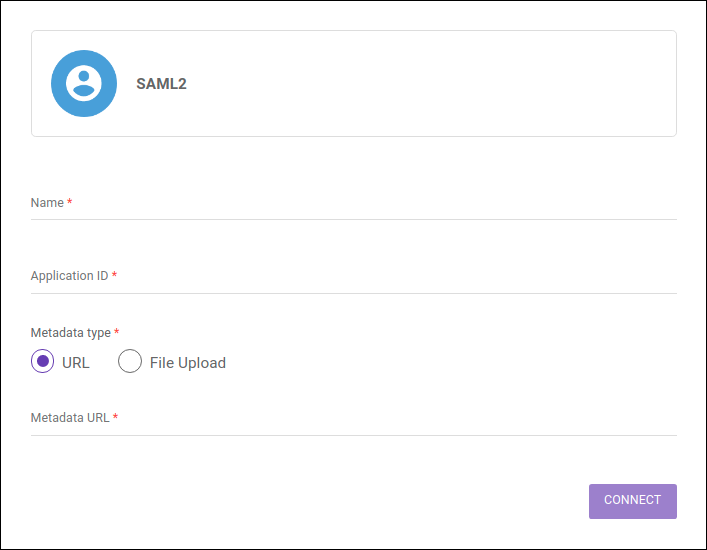

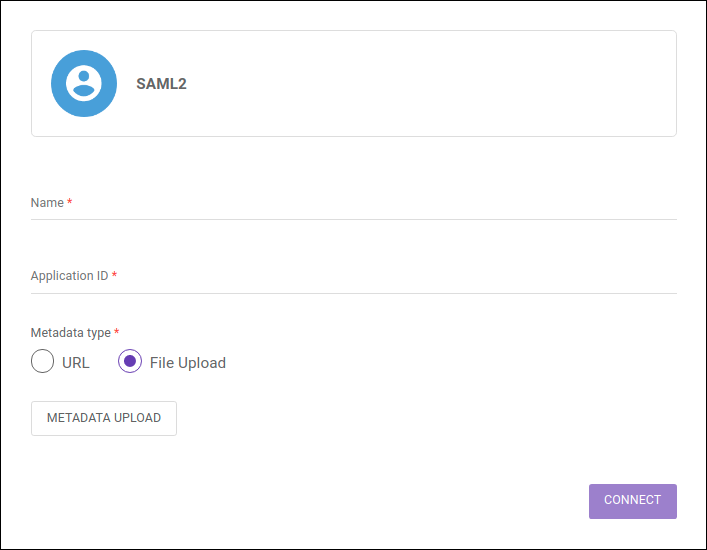

La configuración de la conexión se realiza en la pantalla Integrations.

| Ver abajo algunos consejos útiles para configurar la integración del API Manager en su proveedor. |

Configurar una conexión a través de SAML2.0

Para establecer una conexión con un proveedor de identidad, complete los siguientes campos:

-

Name: campo para incluir el nombre de su proveedor de SAML.

-

Application ID: campo para incluir el identificador único del API Manager dentro de su proveedor SAML. Suele denominarse en los proveedores de identidad como Application ID o Service Provider Entity ID. Consulte la documentación de su proveedor para obtener más información.

-

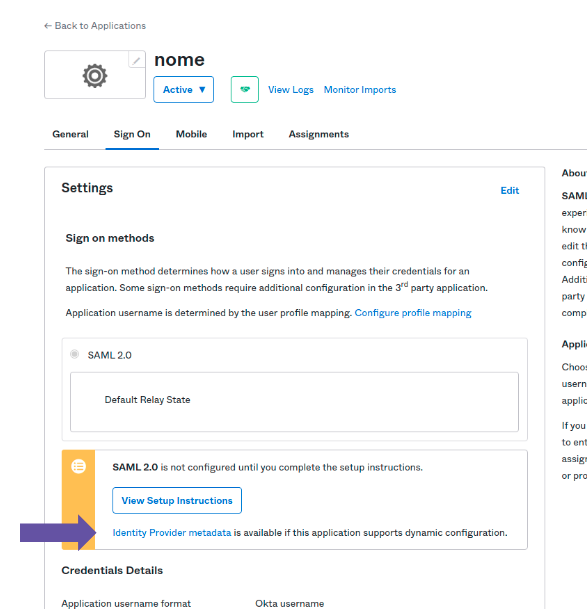

Metadata Type: campo para seleccionar el tipo de acceso a los metadatos (opciones: "URL" o "File Upload"). Para localizar la Metadata URL o descargar un archivo SAML válido, consulte la documentación de su proveedor de identidad.

-

Si la opción elegida es "URL", incluya la dirección en el campo Metadata URL.

-

Si la opción elegida es "File Upload", haga clic en el botón METADATA UPLOAD y seleccione un documento de metadatos de su máquina.

-

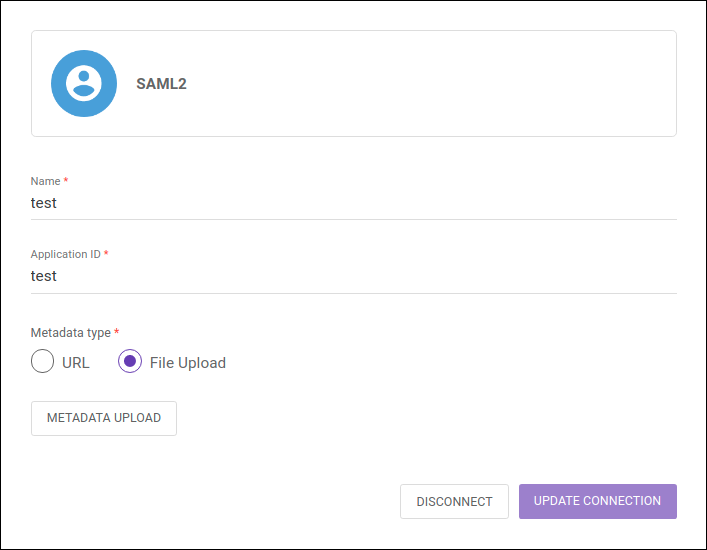

Desactivar o editar una conexão a través de SAML 2.0

Una vez que se activa, la conexión con el proveedor de identidad puede actualizarse en cualquier momento. Para eso, haga clic en cualquier campo que desee editar, realice los cambios pertinentes y haga clic en UPDATE CONNECTION.

Para desactivar una conexión activa, haga clic en el botón DISCONNECT. Los usuarios del proveedor de identidad (independientemente de que se hayan registrado antes o después de activar la integración) no serán eliminados del Manager, pero tendrán el acceso bloqueado hasta que se cree/restaure una contraseña — lo que puede hacerse a través del enlace Forgot your password? en la pantalla de inicio de sesión.

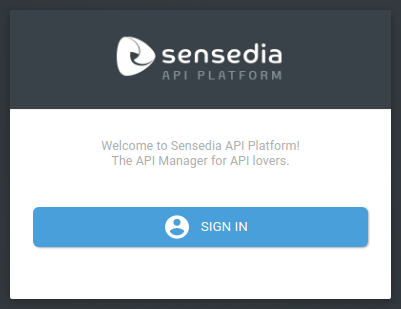

Inicio de sesión y control de usuarios

Una vez activada la conexión con un proveedor de identidad, la pantalla de inicio de sesión del Manager se cambiará:

Al hacer clic en SIGN IN, los usuario serán llevados a la pantalla de inicio de sesión del proveedor de identidad elegido y deberán introducir sus credenciales para acceder. Los usuarios que estaban inscritos en el Manager antes de que se activara la conexión ya no podrán iniciar sesión con el nombre de usuario y la contraseña registrados en el Manager, solo con las credenciales registradas en el proveedor de identidad.

Si se trata del primer acceso de un usuario, se incluirá automáticamente como usuario federado en la pantalla Users con el rol "API Operations". El rol se puede cambiar posteriormente editando el usuario en la pantalla Users.

| "API Operations" es un rol que viene con su Manager. Si ha sido o es eliminado, se recreará automáticamente en el momento en que se incluya un nuevo usuario federado en el Manager. |

En el caso de que un usuario que ya había sido creado en el Manager (mediante el proceso habitual de registro de usuarios) inicie sesión desde el proveedor de identidad, su estado en la pantalla Users cambiará a "Federated" pero se mantendrá el rol que ya tenía (es decir, un usuario Admin del Manager se convertirá en un usuario de tipo federado, pero mantendrá el rol Admin con todos los permisos específicos del rol). Puede ver más información sobre los usuarios federados aquí.

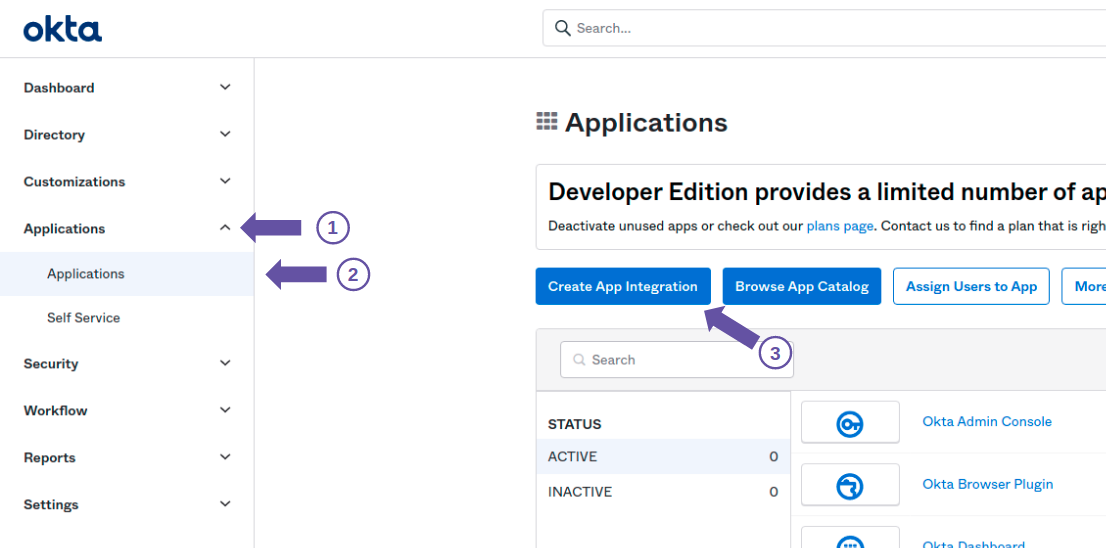

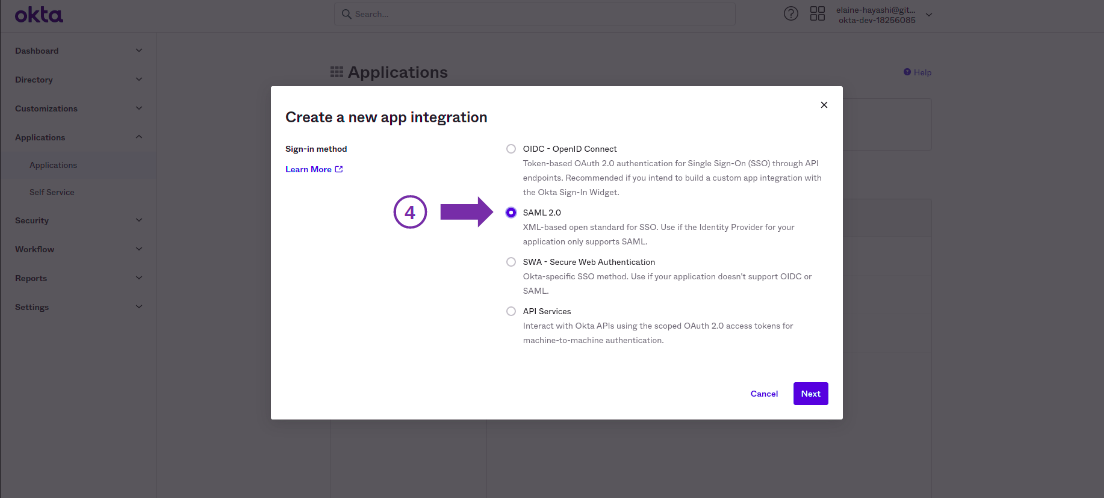

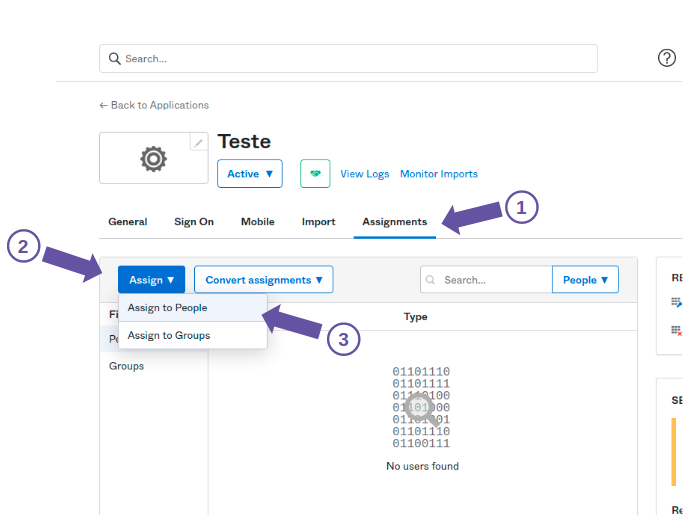

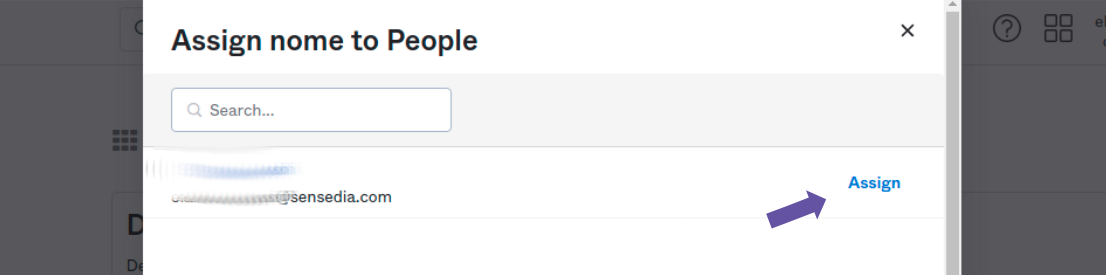

Consejos para configurar una aplicación del API Manager en su proveedor de identidad

Para habilitar una conexión SAML 2.0, es necesario registrar una aplicación del API Manager en su proveedor de identidad. La documentación oficial de su proveedor debe ayudarle con la configuración necesaria, pero algunas indicaciones son útiles para facilitar el proceso:

-

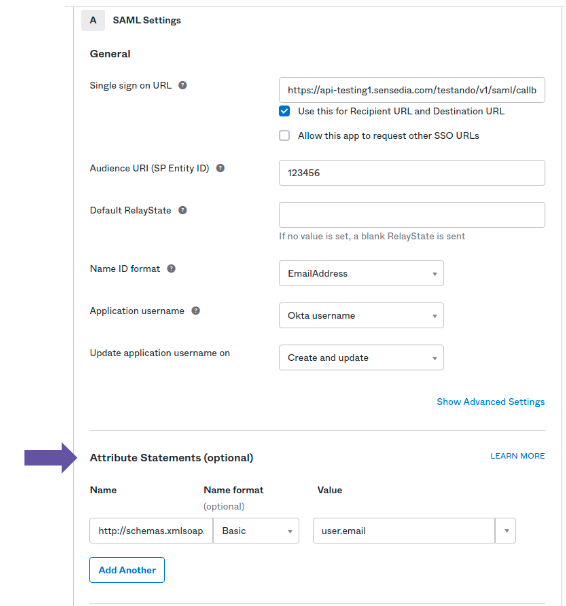

Configure la URL de Callback

Debe incluir la URL de callback (Single Sign On URL), que se basa en la dirección de su API Manager:<MANAGER-URL>/api-manager/api/v3/saml/callback. -

Configure el atributo de email

El proveedor debe enviar al Manager la información de email de los usuarios como un atributo SAML. El nombre del atributo debe serhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressy su tipo debe serBasic. Puede haber ligeras variaciones de configuración con cada proveedor, por lo que es una buena idea comprobar la documentación oficial del suyo.

Share your suggestions with us!

Click here and then [+ Submit idea]