Modelos de conectividade

O data plane pode ser conectado a ambientes privados para:

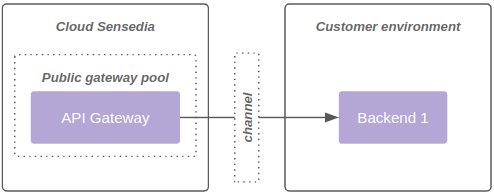

1 - Consumo do backend para o gateway pool público, conforme diagrama 1:

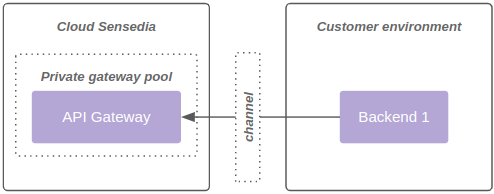

2 - Consumo do gateway pool privado, conforme diagrama 2:

| Um gateway pool não pode ser público e privado ao mesmo tempo. |

Modelos de conectividade suportados

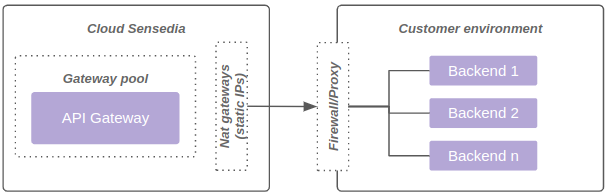

Allow list (Padrão)

-

Pontos positivos

-

Modelo mais recomendado devido à praticidade e resiliência.

-

Cada data plane possui ao menos 2 IPs fixos de saída. Esses IPs podem/devem ser utilizados para controles de firewall no lado cliente.

-

Para incrementar ainda mais a segurança, pode ser utilizada uma estratégia de mTLS entre os gateways e o backend.

-

Custo já embutido nas ofertas padrão.

-

-

Limitações

-

Não é possível acessar backends sem externalização por meio de um proxy ou tecnologia similar.

-

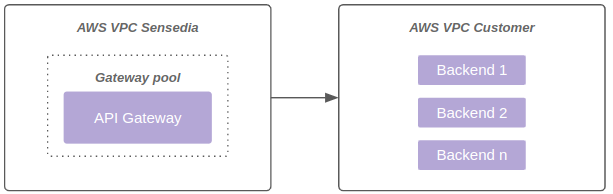

O diagrama abaixo representa a conectividade via Allow list:

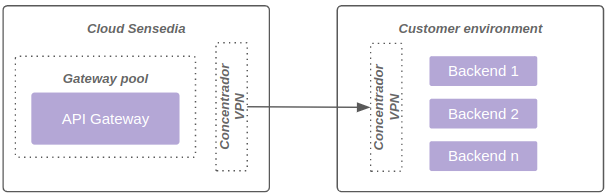

VPN (sob consulta)

-

Pontos positivos

-

Modelo com acesso privado, garantindo segurança na comunicação entre os Gateways e os Backends.

-

-

Pontos de atenção

-

Responsabilidade compartilhada entre Sensedia e o cliente para configuração e manutenção da conectividade.

-

O SLA pode ser diferente para ambientes com VPN, devido à maior incidência de problemas de rede.

-

Maior custo de setup, manutenção e troubleshooting.

-

A comunicação ocorre diretamente entre os Gateways e os Backends, sem suporte a NAT para saída.

-

Os Gateways operam em um ambiente auto escalável, o que significa que novos IPs podem ser atribuídos dinamicamente dentro do range configurado. Por isso, é necessário liberar todo o range de IPs alocados ao data plane, não sendo possível alocar apenas IPs específicos (ex: /32).

-

-

Limitações

-

Cada data plane pode ser conectado em até 4 redes, limitado a 8190 IPs.

-

O protocolo BGP (Border Gateway Protocol) não é suportado no modelo atual.

-

Não há suporte nativo para NAT, o que significa que a comunicação entre Gateways e Backends ocorre sempre com os IPs originais dos Gateways.

-

O diagrama abaixo representa a conectividade via VPN:

VPC Peering (sob consulta)

-

Pontos positivos

-

Estabilidade e resiliência.

-

Setup simplificado.

-

-

Pontos de atenção

-

Oferta disponível somente para clientes cujo backend também está alocado na AWS.

-

-

Limitações

-

Cada data plane pode ser conectado em até 4 redes, limitado a 8190 IPs.

-

O diagrama abaixo representa a conectividade via VPC Peering:

Transit Gateway (sob consulta)

-

Pontos positivos

-

Possibilidade de acessar backends por meio de link privado.

-

Sem necessidade de uso de VPN.

-

Maior flexibilidade de comunicação entre VPCs.

-

Dentro dos limites da AWS, referente ao Transit Gateway e à conectividade, pontos essenciais são ajustáveis.

-

Para mais informações, consulte a documentação de Limites de AWS Transit Gateway.

-

-

Pontos de atenção

-

Cliente deve compartilhar o AWS Transit Gateway com a conta Sensedia.

-

Necessidade de criação de rotas do lado da Sensedia e do lado do cliente.

-

A taxa de cobrança da AWS acontece dos 2 lados (Cliente e Sensedia), pois a AWS cobra por VPC anexada ao AWS Transit Gateway, e isso acontece em ambos os lados.

-

-

Limitações

-

Cada data plane pode receber até 5 AWS Transit Gateway attachments únicos.

-

Limites de AWS Transit Gateway também se aplicam.

-

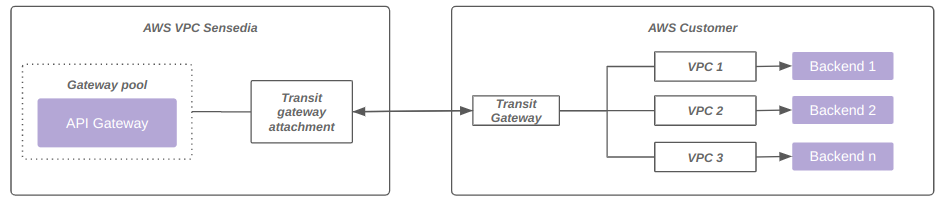

O diagrama abaixo representa a conexão via Transit Gateway:

| Para mais informações sobre o processo de estabelecimento de conectividade utilizando AWS Transit Gateway, acesse o link. |

Direct Connect (sob consulta)

-

Pontos positivos

-

Possibilidade de acessar backends por meio de link privado.

-

-

Pontos de atenção

-

Custo.

-

Modelo de responsabilidade compartilhada entre Sensedia, cliente e fornecedor de link.

-

-

Limitações

-

Cada data plane pode ser conectado em até 4 redes, limitado a 8190 IPs.

-

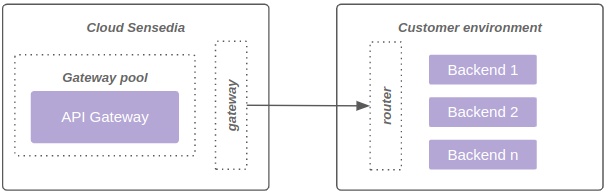

O diagrama abaixo representa a conexão via Direct Connect:

| Redes acima de 8190 hosts (/19) não são suportadas. |

Private link (sob consulta)

-

Pontos positivos

-

Facilita a comunicação entre componentes na AWS.

-

Garante o acesso privado com alta resiliência.

-

Para mais informações, consulte documentação oficial AWS.

-

-

Pontos negativos

-

Exige exposição por meio de NLB no lado cliente.

-

-

Private DNS name

-

Conforme documentação da AWS, é possível utilizar um nome com o domínio próprio (

<service>.customer.com.br, por exemplo) no endpoint service. Este nome é privado, pois a AWS o registra em uma zona DNS local às VPCs conectadas ao endpoint service. -

A vantagem é poder consolidar a exposição do serviço em um nome único para diferentes service consumers.

-

Aos clientes que desejem utilizar a funcionalidade, é necessário que habilitem e validem o endpoint service para utilizar o nome selecionado. Uma vez configurado, o cliente deve abrir ticket junto ao suporte Sensedia, solicitando a ativação do Private DNS name e informando o endpoint service em questão.

-

-

Limitações

-

São suportados até 4 VPCs endpoints (powered by AWS Private link) por data plane.

-

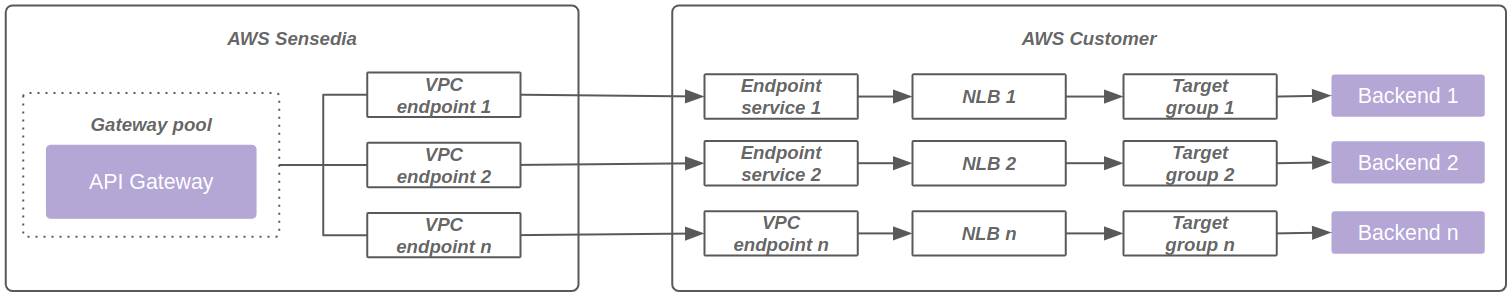

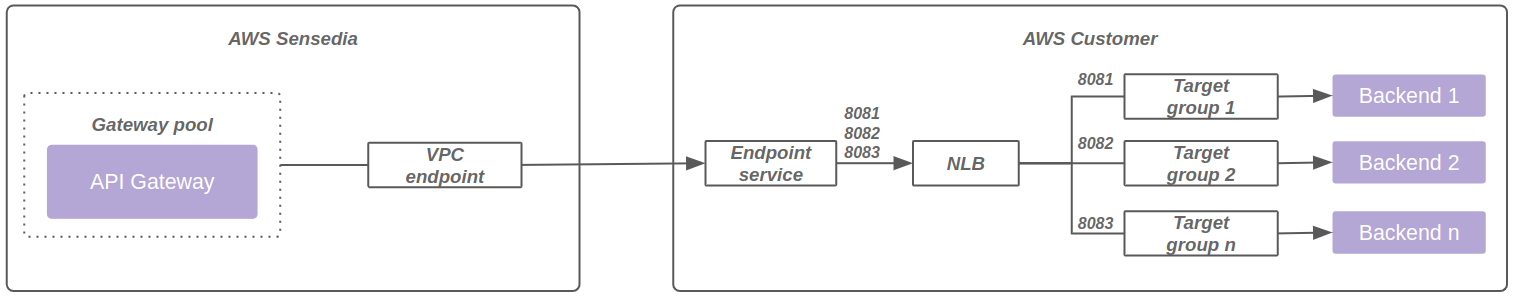

O diagrama abaixo representa a conectividade utilizando VPC endpoint powered by AWS Private link:

Adicionalmente, é possível utilizar o mesmo VPC endpoint associado a um mesmo load balancer, com múltiplas portas e target groups. O diagrama abaixo representa esse modelo:

Share your suggestions with us!

Click here and then [+ Submit idea]