Modelos de conectividad

El data plane se puede conectar a entornos privados para:

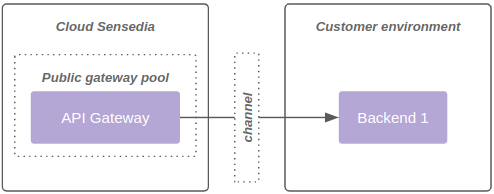

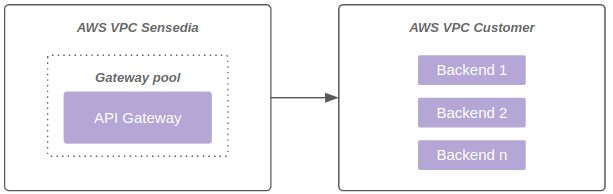

1 - Consumo de backend para el gateway pool público, como se muestra en el diagrama 1:

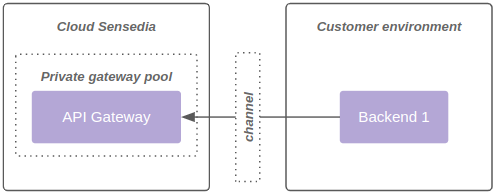

2 - Consumo del grupo de gateway pool privado, como se muestra en el diagrama 2:

| Un gateway pool no puede ser público y privado al mismo tiempo. |

Modelos de conectividad compatibles

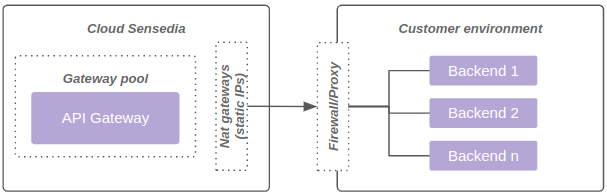

Allow list (Estándar)

-

Puntos positivos

-

Modelo más recomendado por practicidad y resistencia.

-

Cada data plane tiene al menos 2 IPs de salida fijas. Estas IPs pueden/deben usarse para controles de firewall del lado del cliente.

-

Para aumentar aún más la seguridad, se puede utilizar una estrategia mTLS entre los gateways y el backend.

-

Costo ya incorporado a las ofertas estándar.

-

-

Limitaciones

-

No es posible acceder a backends sin externalización a través de un proxy o tecnología similar.

-

El siguiente diagrama representa la conectividad a través de Allow list:

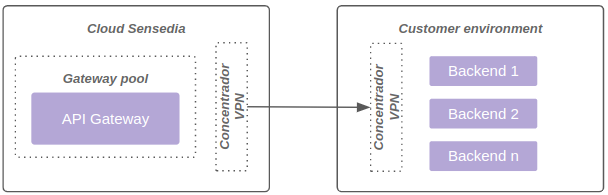

VPN (bajo consulta)

-

Puntos positivos

-

Modelo con acceso privado, garantizando seguridad en la comunicación entre los Gateways y los Backends.

-

-

Puntos de atención

-

Responsabilidad compartida entre Sensedia y el cliente para la configuración y mantenimiento de la conectividad.

-

El SLA puede ser diferente para entornos con VPN debido a una mayor incidencia de problemas de red.

-

Costo más alto de configuración, mantenimiento y troubleshooting.

-

La comunicación ocurre directamente entre los Gateways y los Backends, sin soporte para NAT de salida.

-

Los Gateways operan en un entorno de autoescalado, lo que significa que se pueden asignar nuevas IPs dinámicamente dentro del rango configurado. Por lo tanto, es necesario permitir todo el rango de IPs asignado al data plane, no siendo posible asignar solo IPs específicos (por ejemplo: /32).

-

-

Limitaciones

-

Cada data plane puede conectarse a un máximo de 4 redes, limitado a 8190 IPs.

-

El protocolo BGP (Border Gateway Protocol) no es compatible en el modelo actual.

-

No hay soporte nativo para NAT, lo que significa que la comunicación entre Gateways y Backends siempre ocurre con las IPs originales de los Gateways.

-

El siguiente diagrama representa la conectividad a través de VPN:

VPC Peering (bajo consulta)

-

Puntos positivos

-

Estabilidad y resiliencia.

-

Configuración simplificada.

-

-

Puntos de atención

-

Oferta disponible solo para clientes cuyo backend también esté alojado en AWS.

-

-

Limitaciones

-

Cada data plane se puede conectar hasta a 4 redes, con un límite de 8190 IP.

-

El siguiente diagrama representa la conectividad a través de VPC Peering:

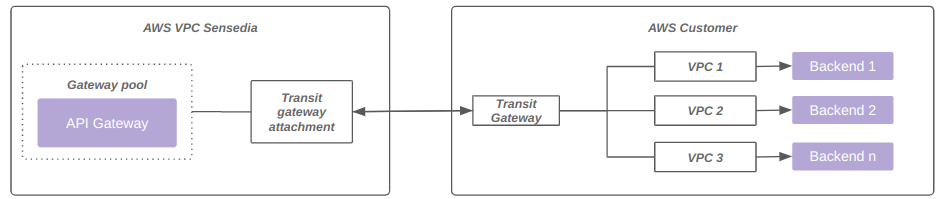

Transit Gateway (bajo consulta)

-

Puntos positivos

-

Posibilidad de acceder a backends a través de un enlace privado.

-

No es necesario usar VPN.

-

Mayor flexibilidad de comunicación entre VPCs.

-

Dentro de los límites de AWS, con respecto a Transit Gateway y la conectividad, los puntos esenciales son ajustables.

-

Para más información, consulte la documentación de Limitaciones de AWS Transit Gateway.

-

-

Puntos de atención

-

El cliente debe compartir AWS Transit Gateway con la cuenta de Sensedia.

-

Necesidad de crear rutas en el lado de Sensedia y en el lado del cliente.

-

La tarifa de facturación de AWS ocurre en ambos lados (Cliente y Sensedia), ya que AWS cobra por VPC adjunta a AWS Transit Gateway, y ocurre en ambos lados.

-

-

Limitaciones

-

Cada data plane puede recibir hasta 5 AWS Transit Gateway attachments únicos.

-

Limitaciones de AWS Transit Gateway también se aplican.

-

El siguiente diagrama representa la conectividad a través de Transit Gateway:

| Para más información sobre el proceso de establecimiento de conectividad mediante AWS Transit Gateway, visite el enlace. |

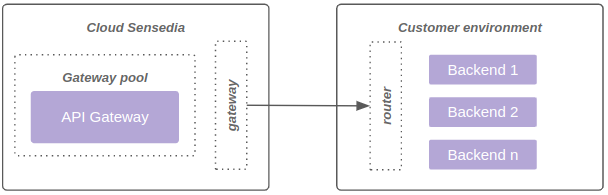

Direct Connect (bajo consulta)

-

Puntos positivos

-

Posibilidad de acceder a backends a través de un enlace privado.

-

-

Puntos de atención

-

Costo.

-

Modelo de responsabilidad compartida entre Sensedia, cliente y proveedor de enlace.

-

-

Limitaciones

-

Cada data plane se puede conectar hasta a 4 redes, con un límite de 8190 IP.

-

El siguiente diagrama representa la conexión a través de Direct Connect:

| Las redes por encima de 8190 hosts (/19) no son compatibles. |

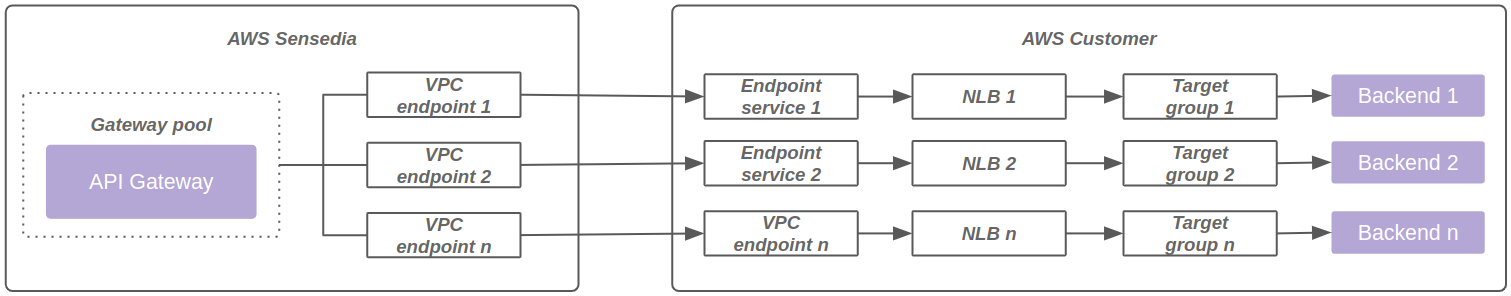

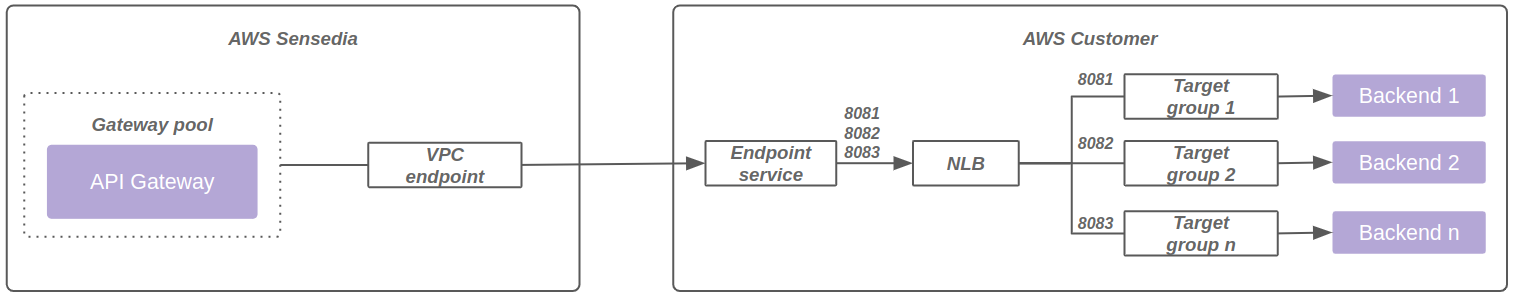

Private link (bajo consulta)

-

Puntos positivos

-

Facilita la comunicación entre componentes en AWS.

-

Garantiza el acceso privado con alta resiliencia.

-

Para obtener más información, consulte la documentación oficial de AWS.

-

-

Puntos negativos

-

Requiere exposición a través de NLB en el lado del cliente.

-

-

Private DNS name

-

Según la documentación de AWS, es posible utilizar un nombre con un dominio personalizado (

<service>.customer.com.br, por ejemplo) en el endpoint service. Este nombre es considerado privado porque AWS lo registra en una zona DNS local para las VPC conectadas al endpoint service. -

La ventaja es poder consolidar la exposición del servicio bajo un nombre único para diferentes service consumers.

-

Para los clientes que deseen utilizar esta funcionalidad, es necesario habilitar y validar el endpoint service para utilizar el nombre seleccionado. Una vez configurado, el cliente debe abrir un ticket con el soporte de Sensedia, solicitando la activación del Private DNS name e indicando el endpoint service correspondiente.

-

-

Limitaciones

-

Se admiten hasta 4 VPCs endpoints (powered by AWS Private link) por data plane.

-

El siguiente diagrama representa la conexión a través de VPC endpoint powered by AWS Private link:

Además, es posible utilizar el mismo VPC endpoint asociado con el mismo load balancer, con varias puertas y target groups. El siguiente diagrama representa este modelo:

Share your suggestions with us!

Click here and then [+ Submit idea]