SAML 2.0

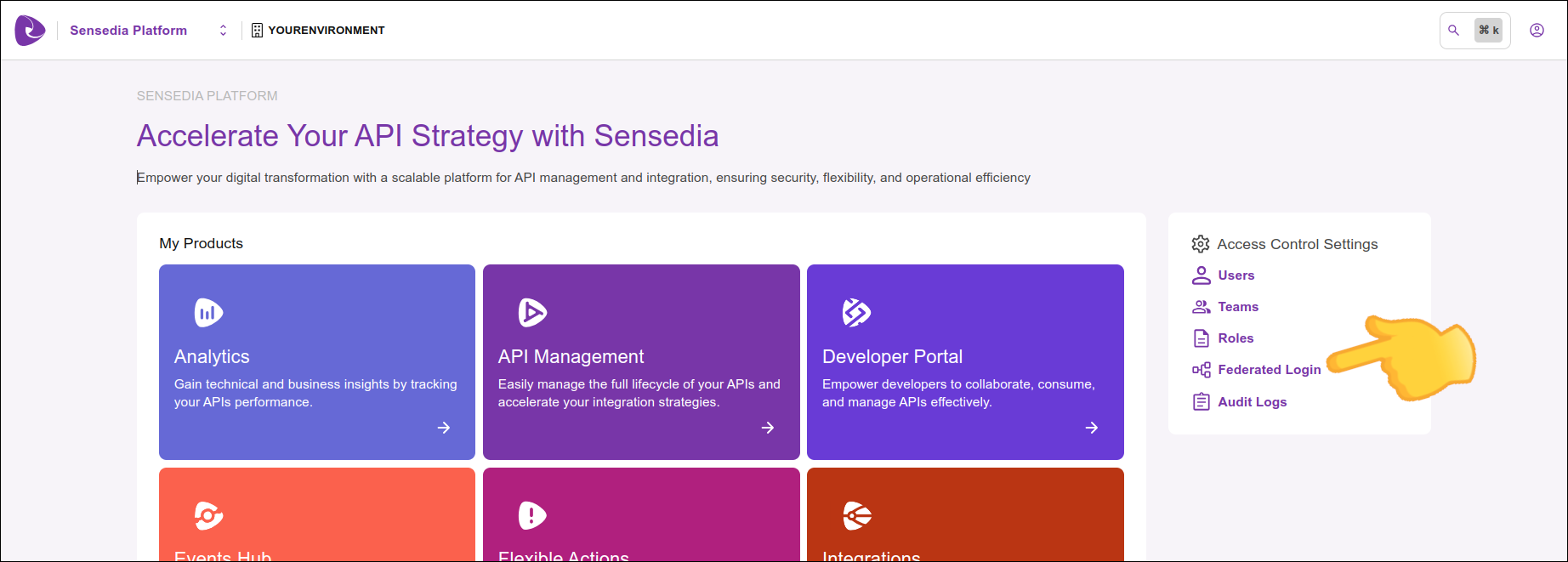

É possível estabelecer conexão via SAML com um provedor de identidade para que usuários possam logar nos produtos Sensedia utilizando as credenciais desse provedor. É necessário que o provedor escolhido suporte o padrão SAML 2.0.

|

Não é possível gerar Client Credentials utilizando logins federados. |

|

Ao excluir um provedor de login federado, todos os usuários vinculados a ele serão excluídos permanentemente de forma automática e sem aviso prévio. |

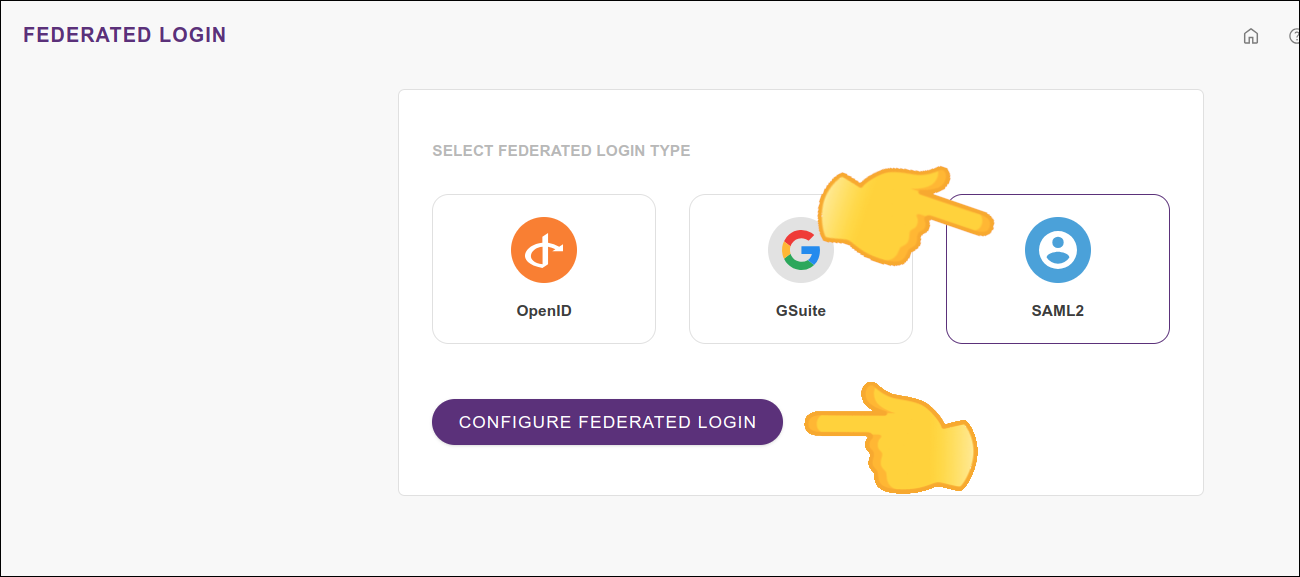

Configurando uma conexão via SAML 2.0

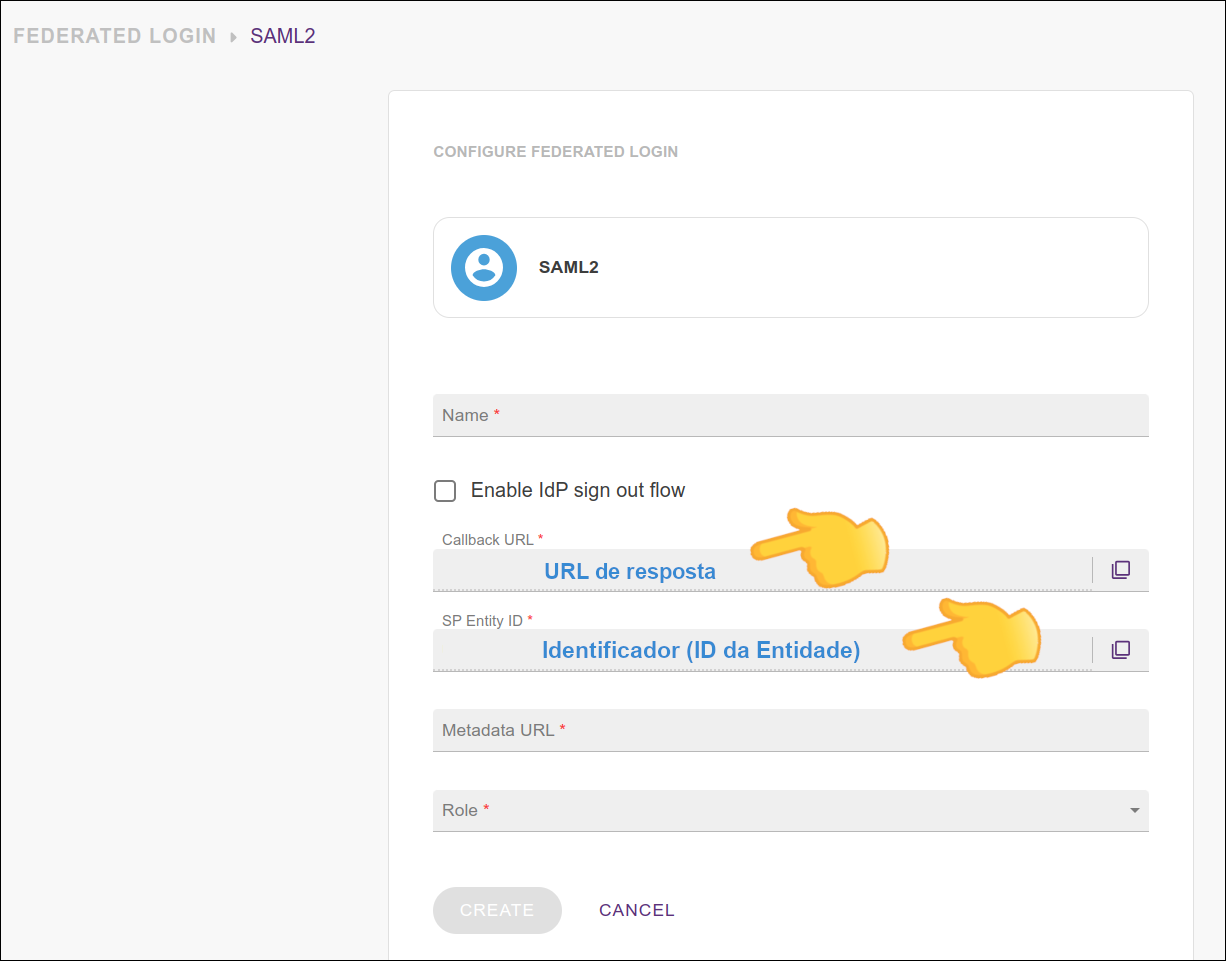

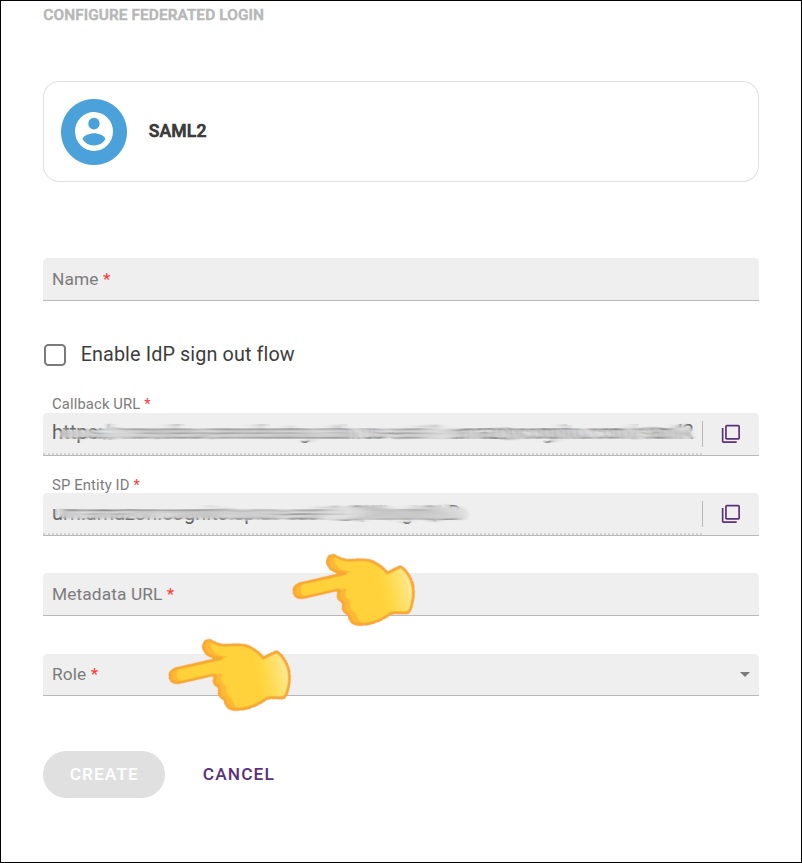

A configuração de uma conexão com um provedor de identidade envolve os seguintes elementos:

-

Name: nome do seu provedor SAML.

-

Enable IdP sign out flow: Habilitar desconexão do IdP. Se quiser que, ao deslogar, o usuário também seja deslogado do provedor de identidade SAML, selecione esta opção e configure seu IdP com as informações apresentadas nos dois campos que serão exibidos:

-

Logout URL (URL de desconexão da integração) e

-

Signing certificate.

-

-

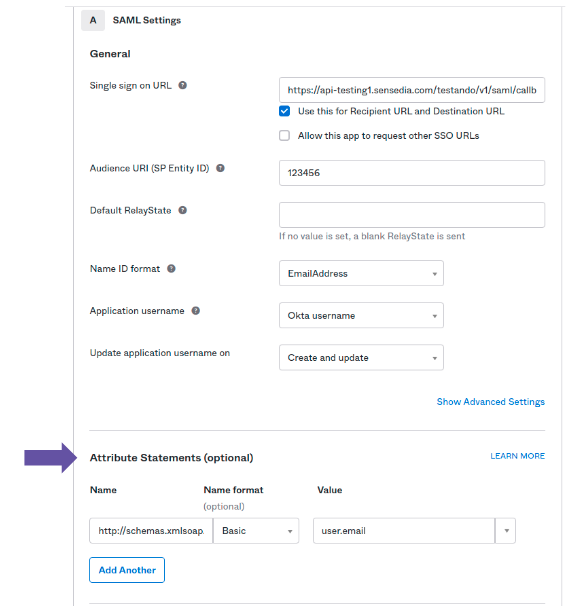

Callback URL: a URL para a qual seu provedor de identidade deve retornar o usuário após a autenticação;

-

SP Entity ID: é como o seu provedor vai identificar a sua entidade. Configure seu provedor de identidade com esta URN.

-

Metadata URL: endereço para acesso aos metadados. Verifique a documentação do seu provedor de identidade para localizar a URL de metadados e a informe neste campo.

-

Role: selecione o papel a ser aplicado com este acesso.

| Se houver papéis configurados do lado do seu provedor de identidade, eles prevalecerão sobre este. |

Os campos são explicados no vídeo abaixo:

Desativando ou editando uma conexão via SAML 2.0

Após ativa, a conexão com o provedor de identidade pode ser atualizada a qualquer momento. Para isso, clique em qualquer campo que deseja editar, faça as devidas modificações e clique em UPDATE.

Para desativar uma conexão, clique no botão DISCONNECT.

|

Ao clicar no botão DISCONNECT, todos os usuários daquele login federado terão seus acessos desativados. Para restabelecer a conexão, siga novamente os passos acima (Configurando uma conexão via SAML 2.0). Clicar em DISCONNECT não altera as suas configurações com o seu provedor de identidade. |

Login e controle de usuários

Ao contrário do que acontecia com o login pela Plataforma Sensedia, agora o login com usuário e senha continua sendo possível mesmo após a configuração do SAML 2.0.

Um usuário poderá logar nos produtos Sensedia tanto via SAML como separadamente.

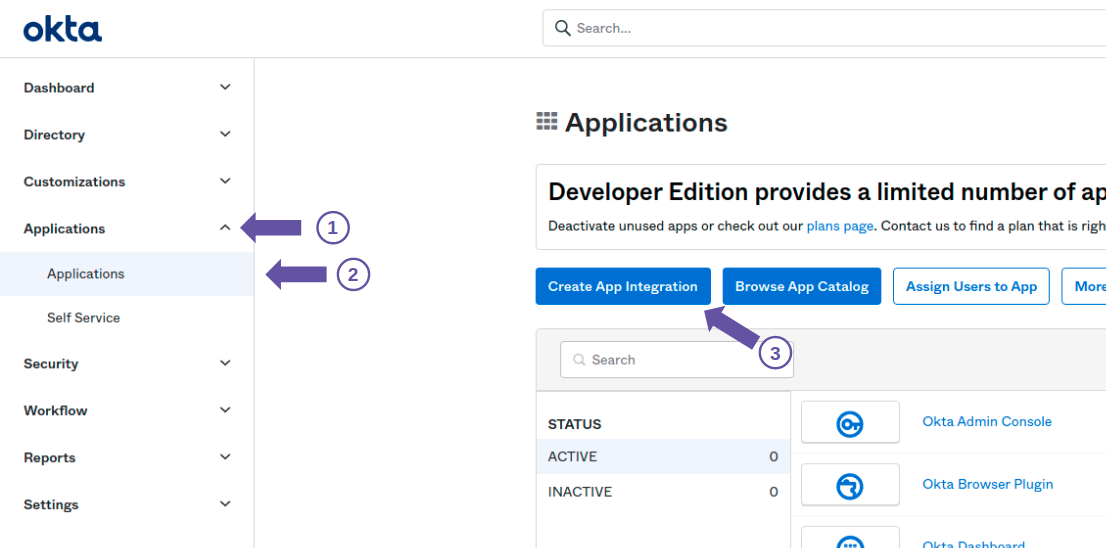

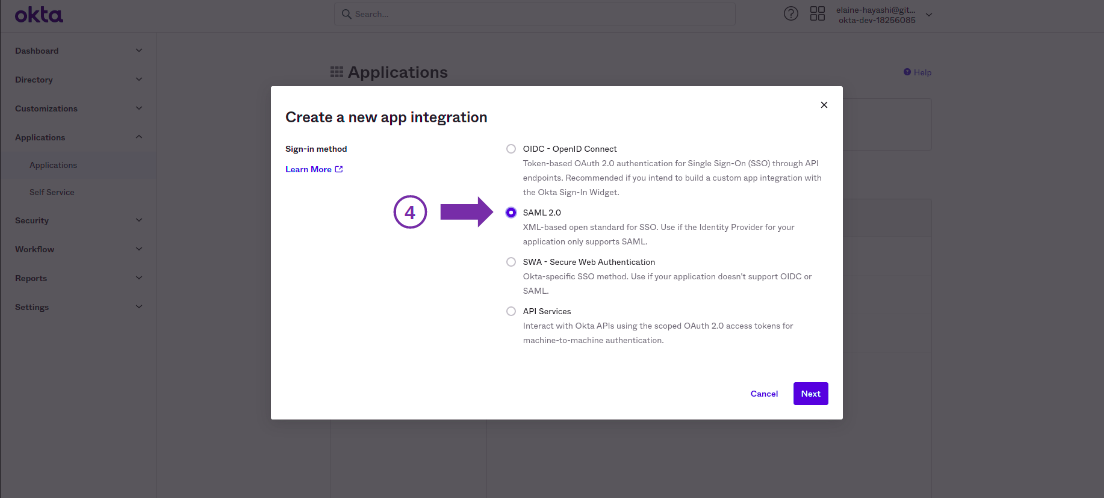

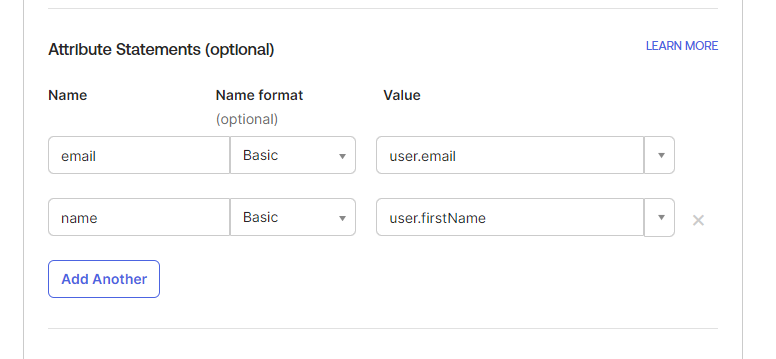

Configurando uma aplicação do API Manager em seu provedor de identidade

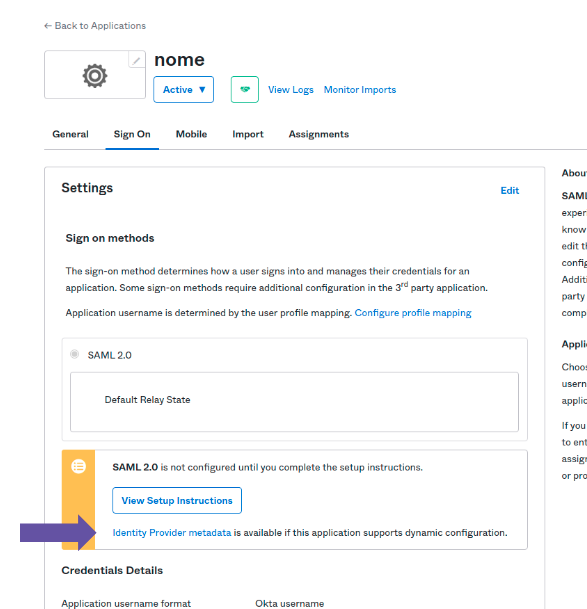

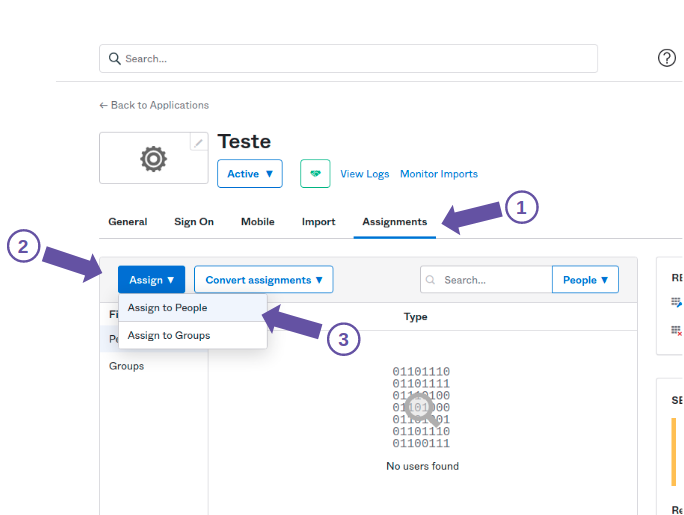

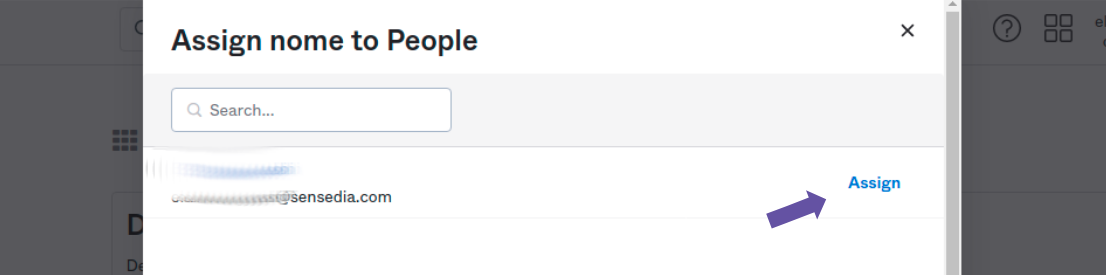

Para habilitar uma conexão SAML 2.0, é preciso que uma aplicação do API Manager esteja cadastrada no seu provedor de identidade.

Veja abaixo alguns exemplos de configuração usando:

| Consulte a documentação oficial do seu provedor para obter mais ajuda com as configurações necessárias. |

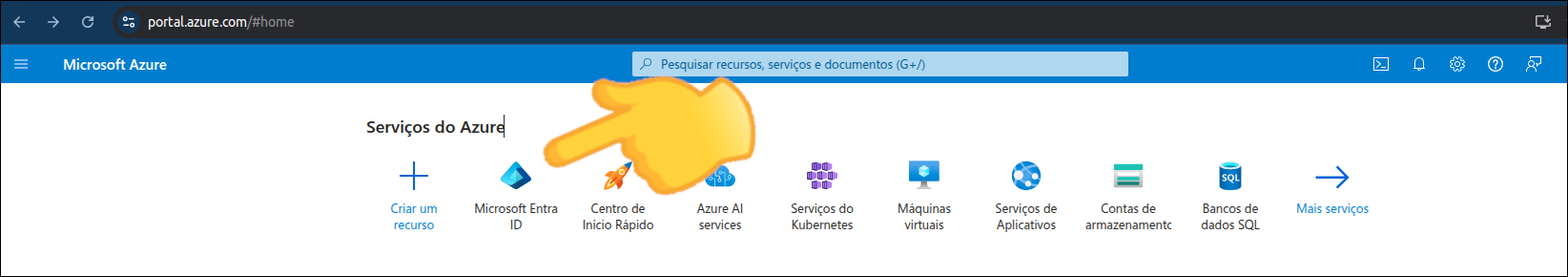

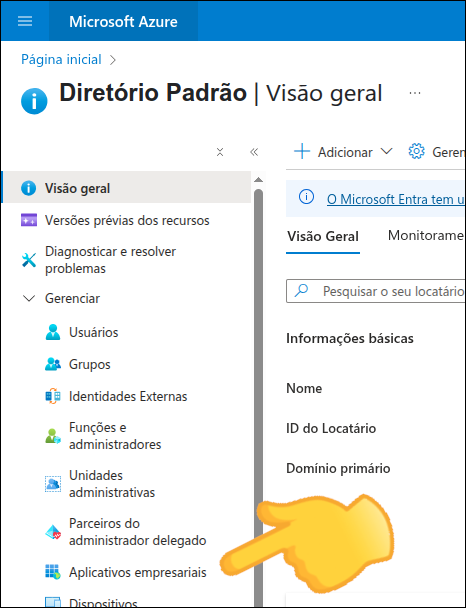

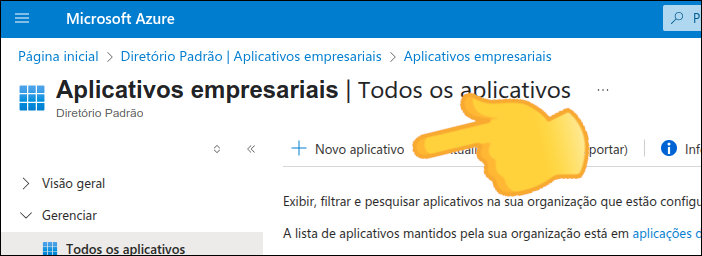

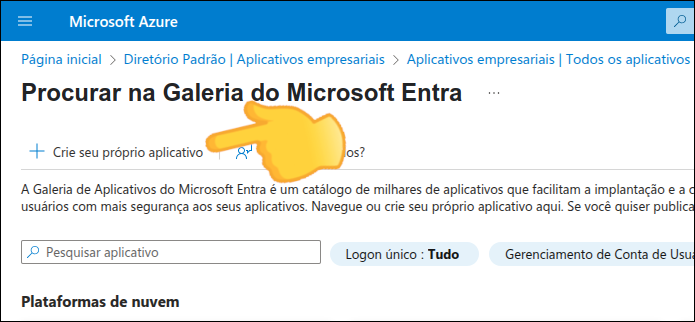

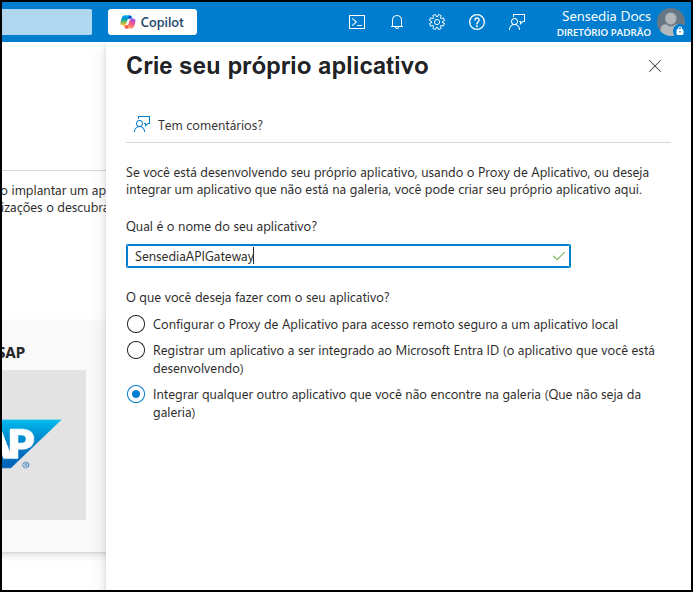

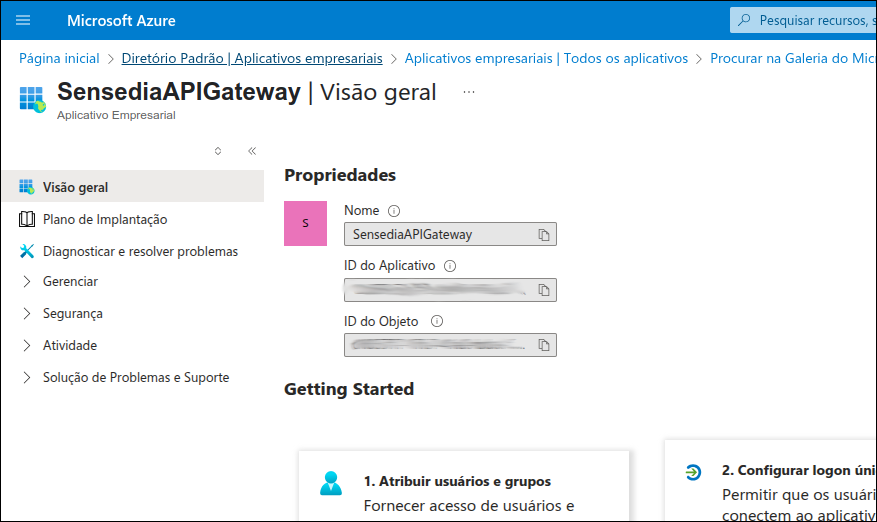

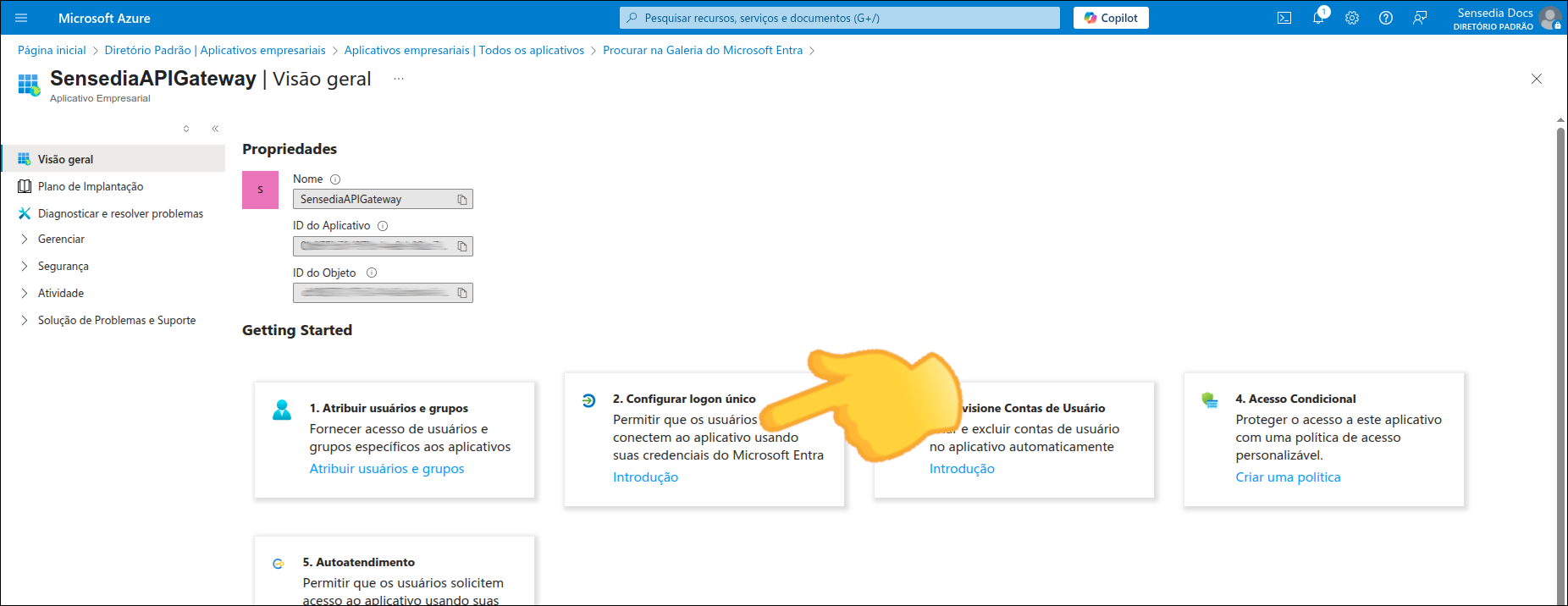

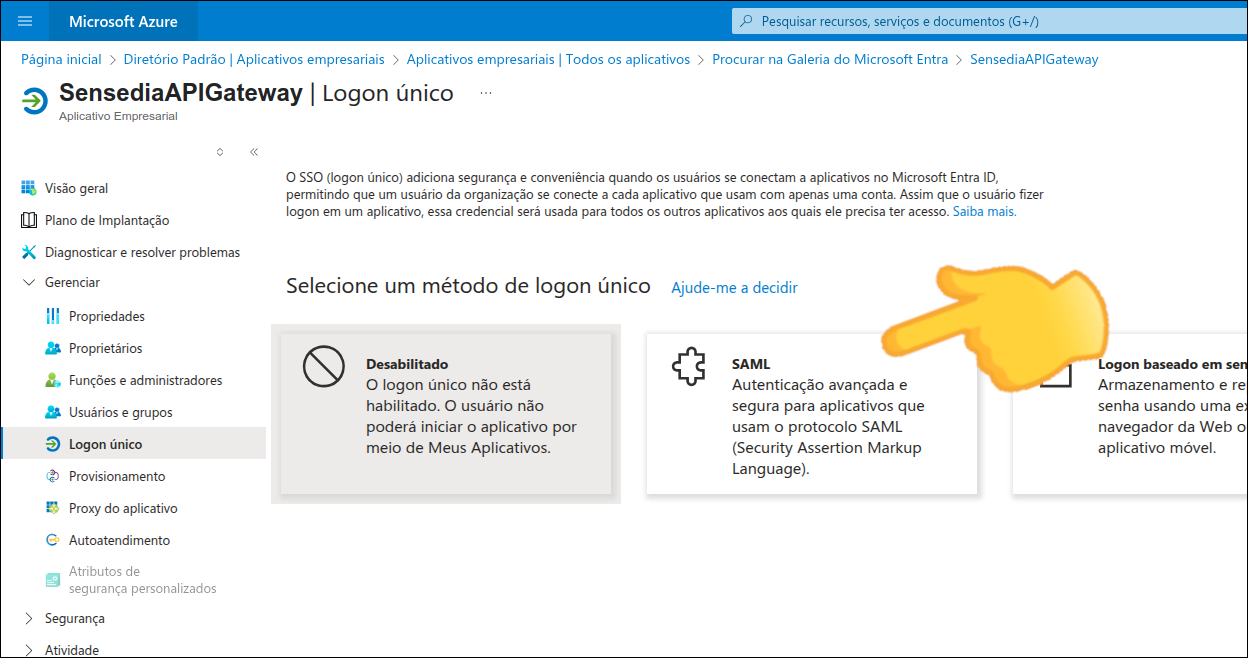

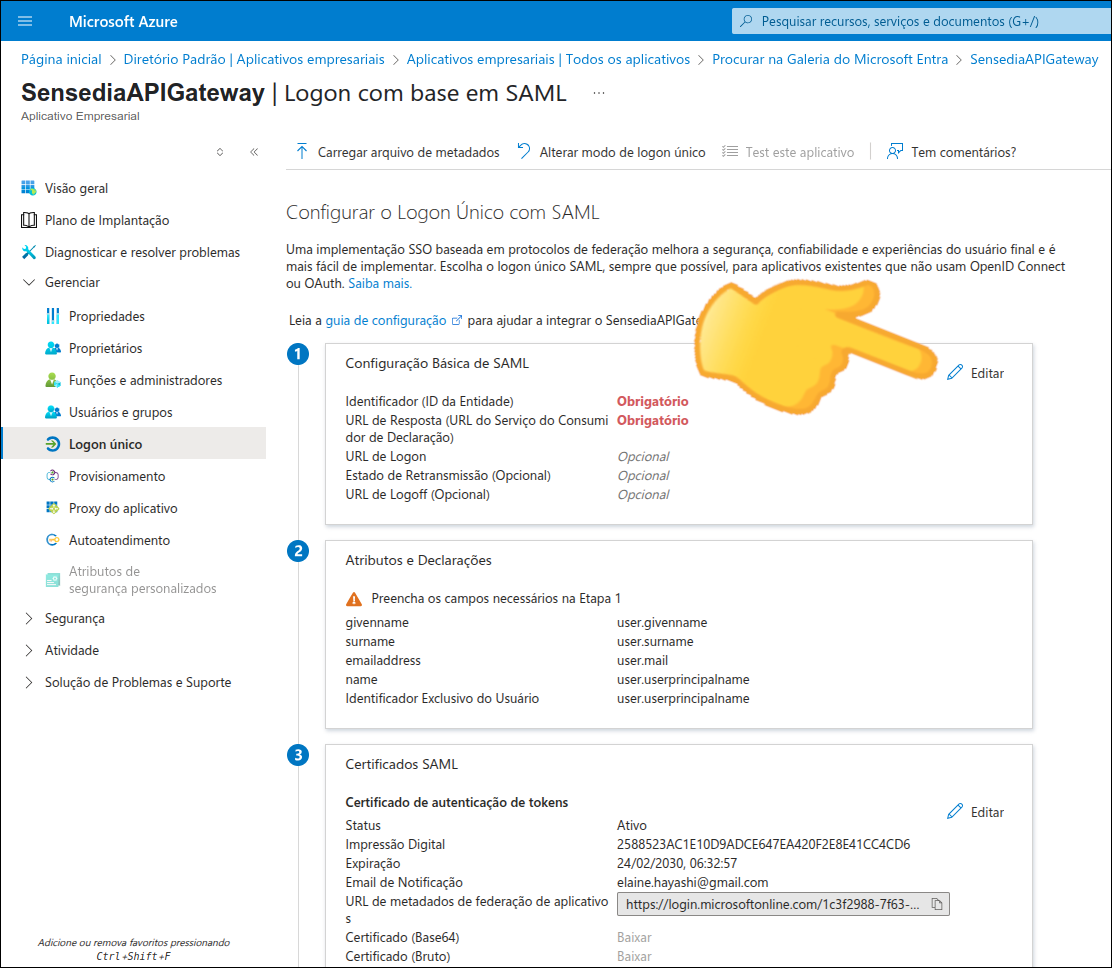

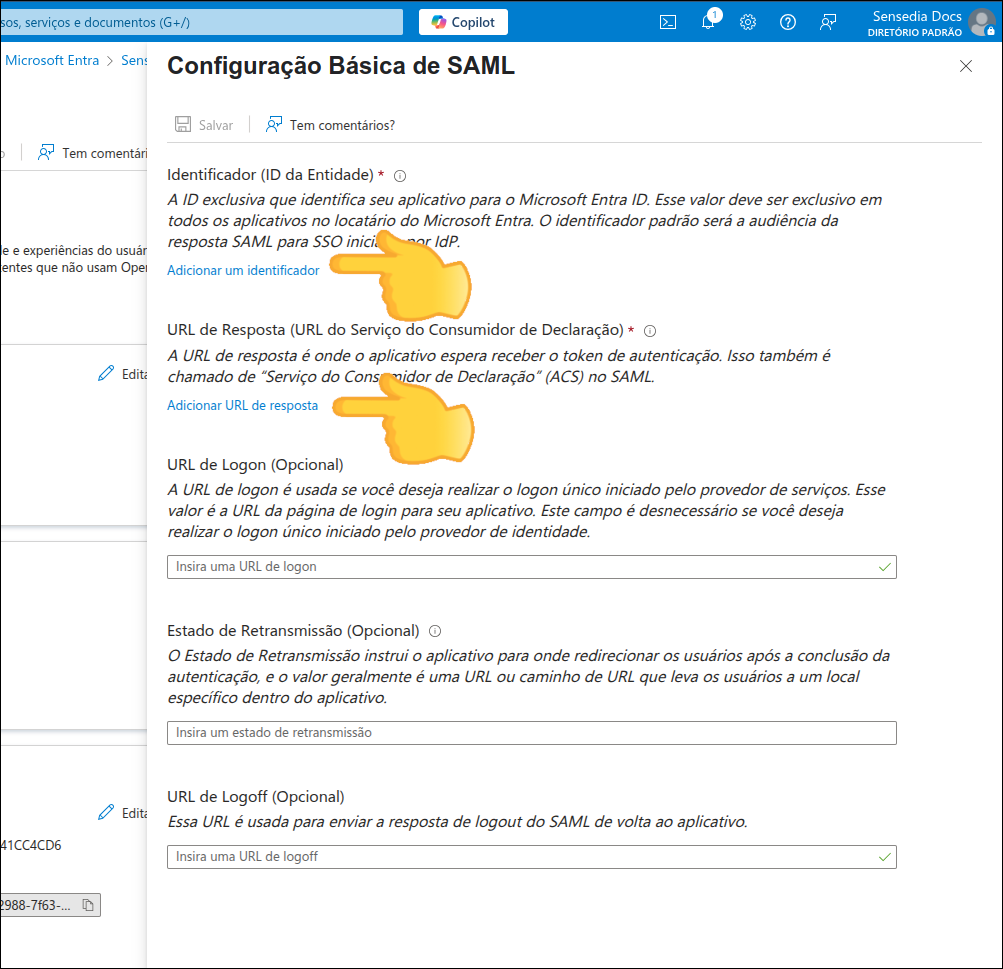

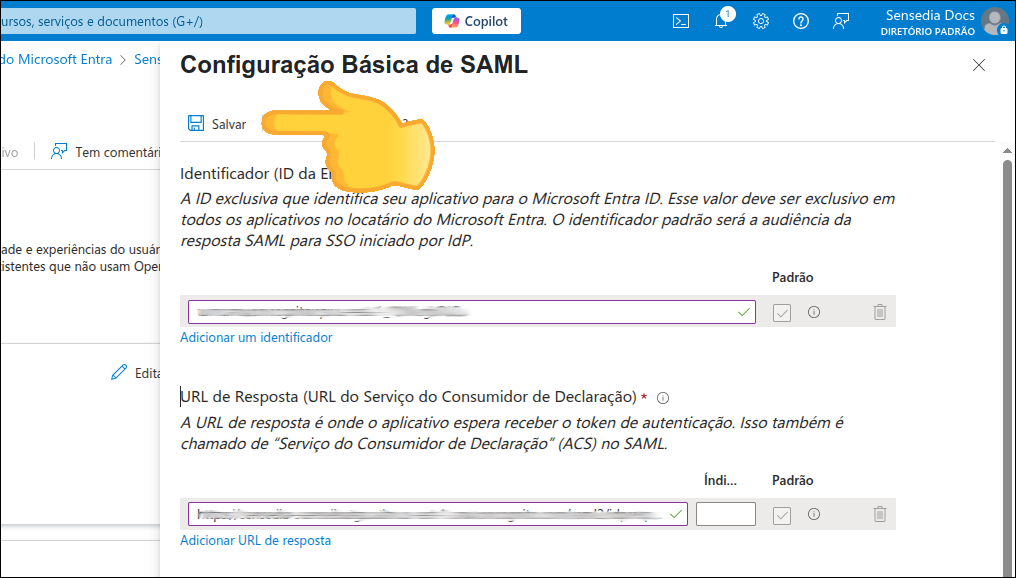

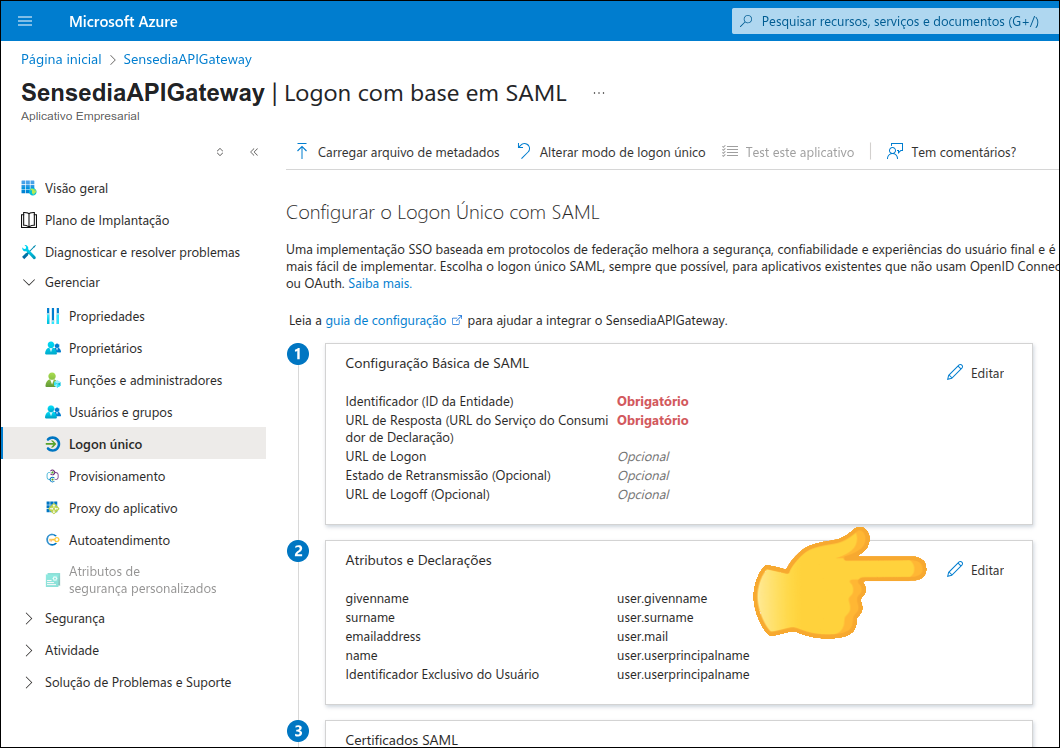

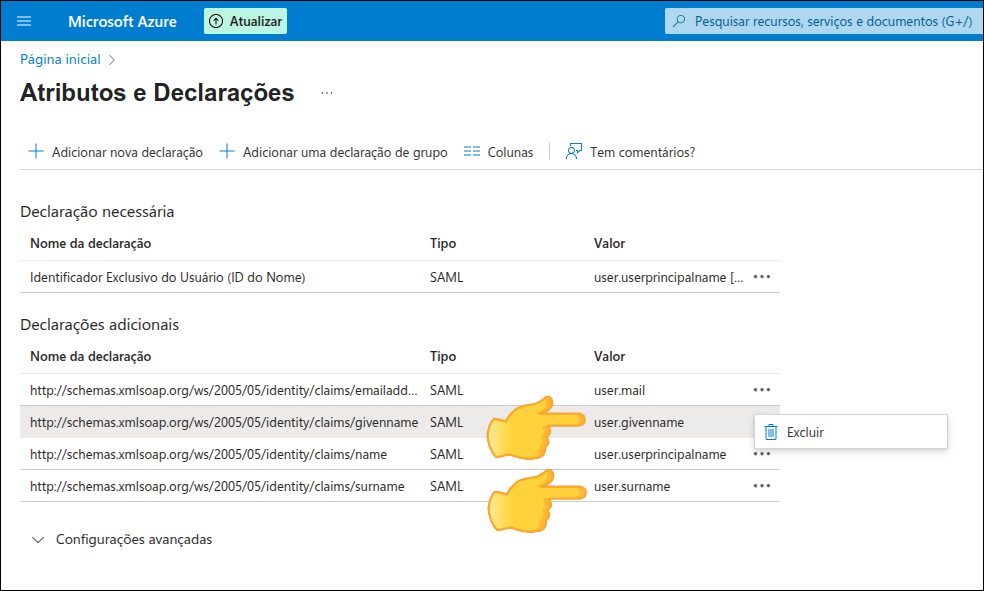

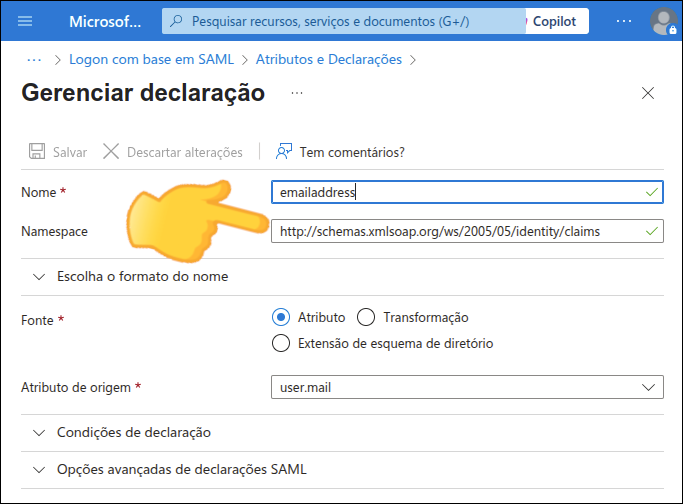

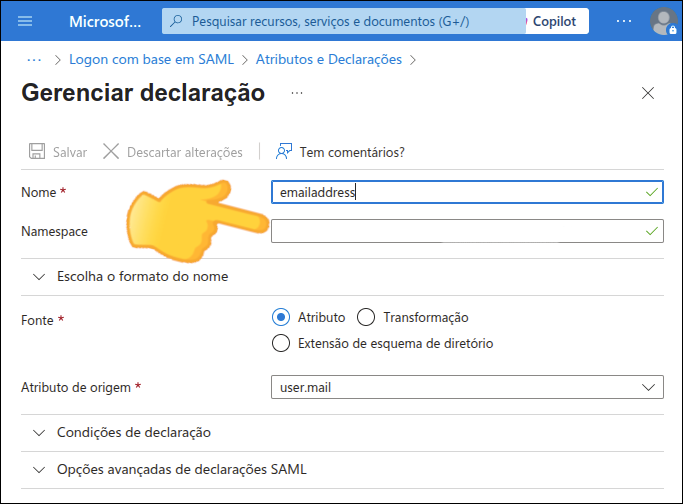

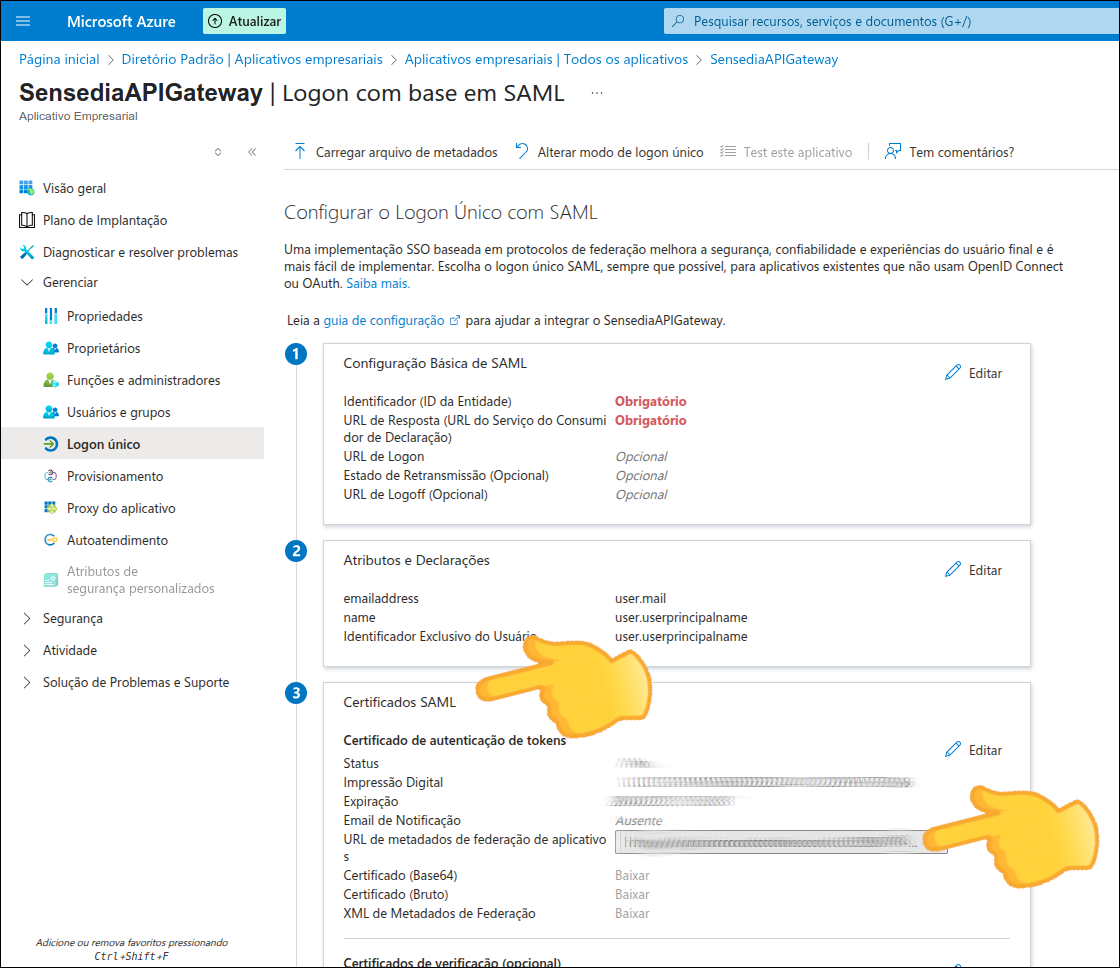

Exemplo de configuração usando Azure AD

Para configurar o Azure AD como provedor de identidade, siga estes passos:

-

Anote a Metadata URL para configurar a sua plataforma Sensedia.

Share your suggestions with us!

Click here and then [+ Submit idea]