SAML 2.0

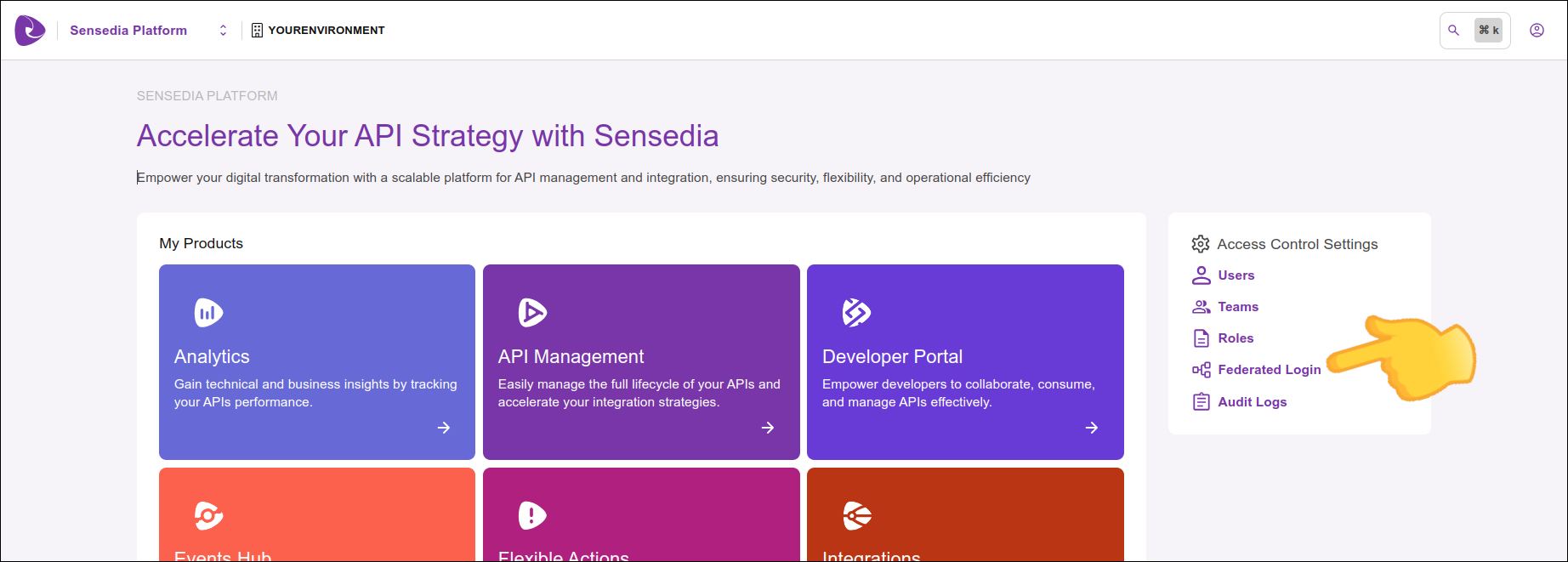

Es posible establecer una conexión a través de SAML con un proveedor de identidades para que los usuarios puedan iniciar sesión en los productos de Sensedia utilizando las credenciales de ese proveedor. El proveedor elegido debe soportar el estándar SAML 2.0.

|

No es posible generar Client Credentials utilizando logins federados. |

|

Al eliminar un proveedor de login federado, todos los usuarios asociados a él se eliminan de forma permanente, automática y sin previo aviso. No es posible recuperar estos datos después de la eliminación. |

Establecer una conexión a través de SAML2.0

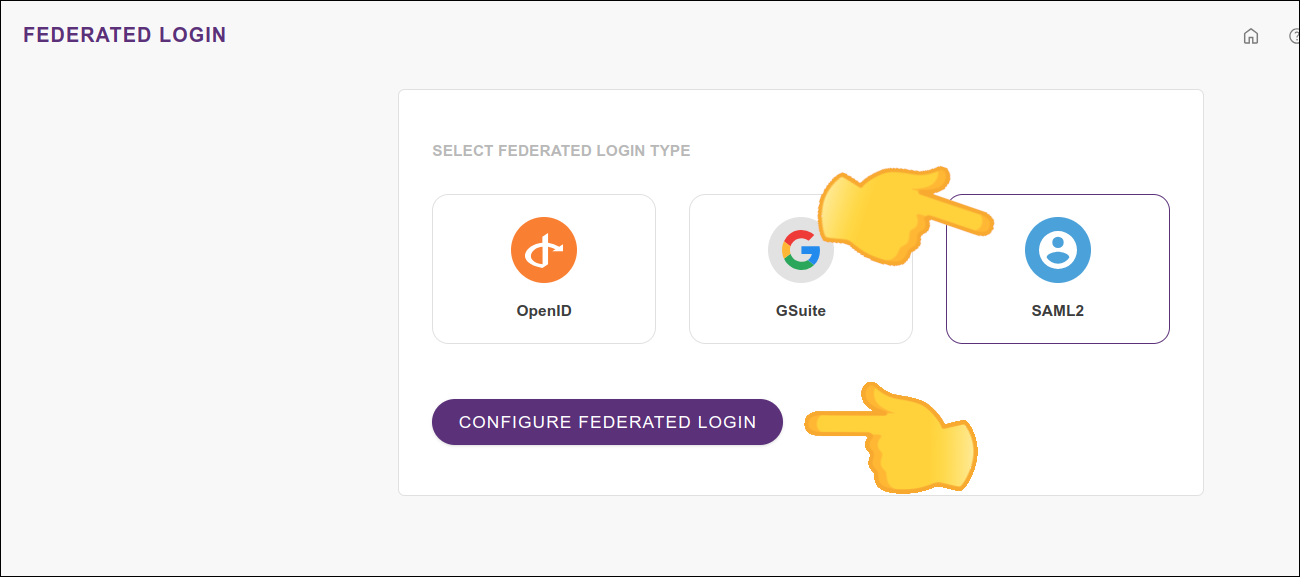

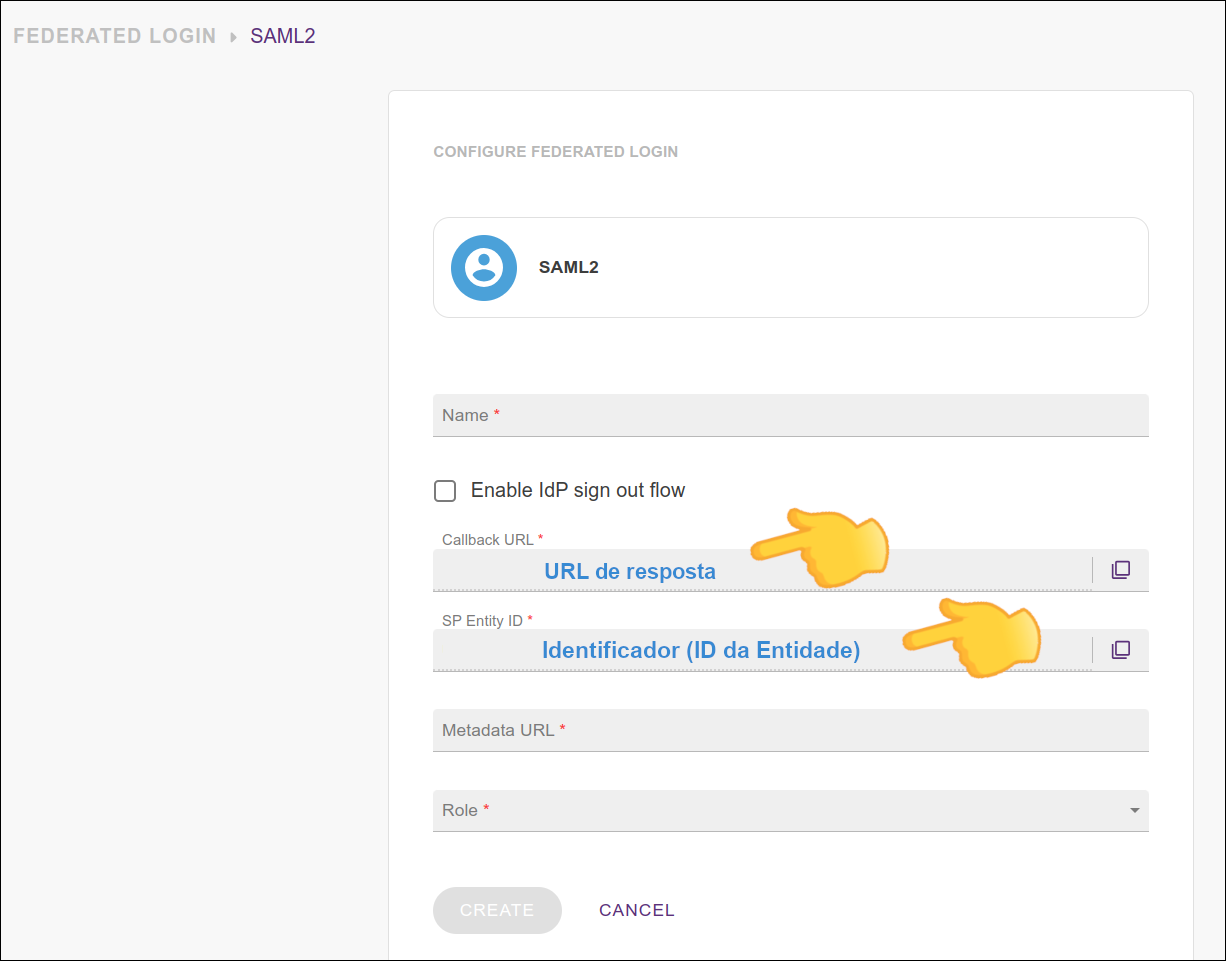

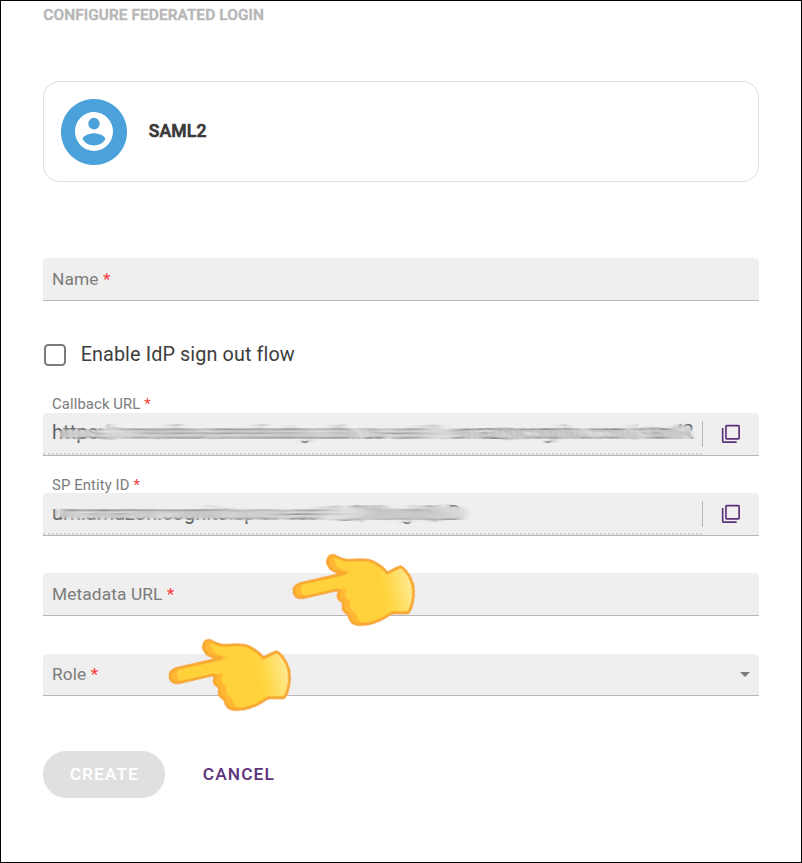

La configuración de una conexión con un proveedor de identidad implica los siguientes elementos:

-

Name: nombre de su proveedor SAML.

-

Enable IdP sign out flow: habilitar cierre de sesión en el IdP. Si desea que el usuario cierre sesión en el proveedor de identidad SAML al cerrar sesión acá, seleccione esta opción y configure su IdP con la información presentada en los dos campos que se mostrarán:

-

Logout URL y

-

Signing certificate.

-

-

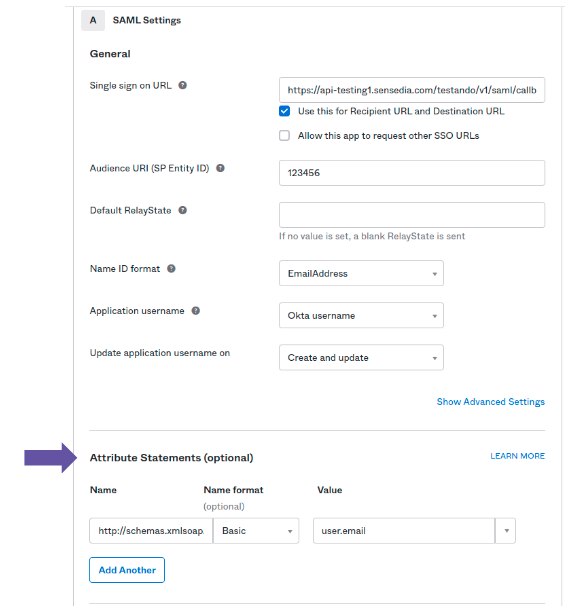

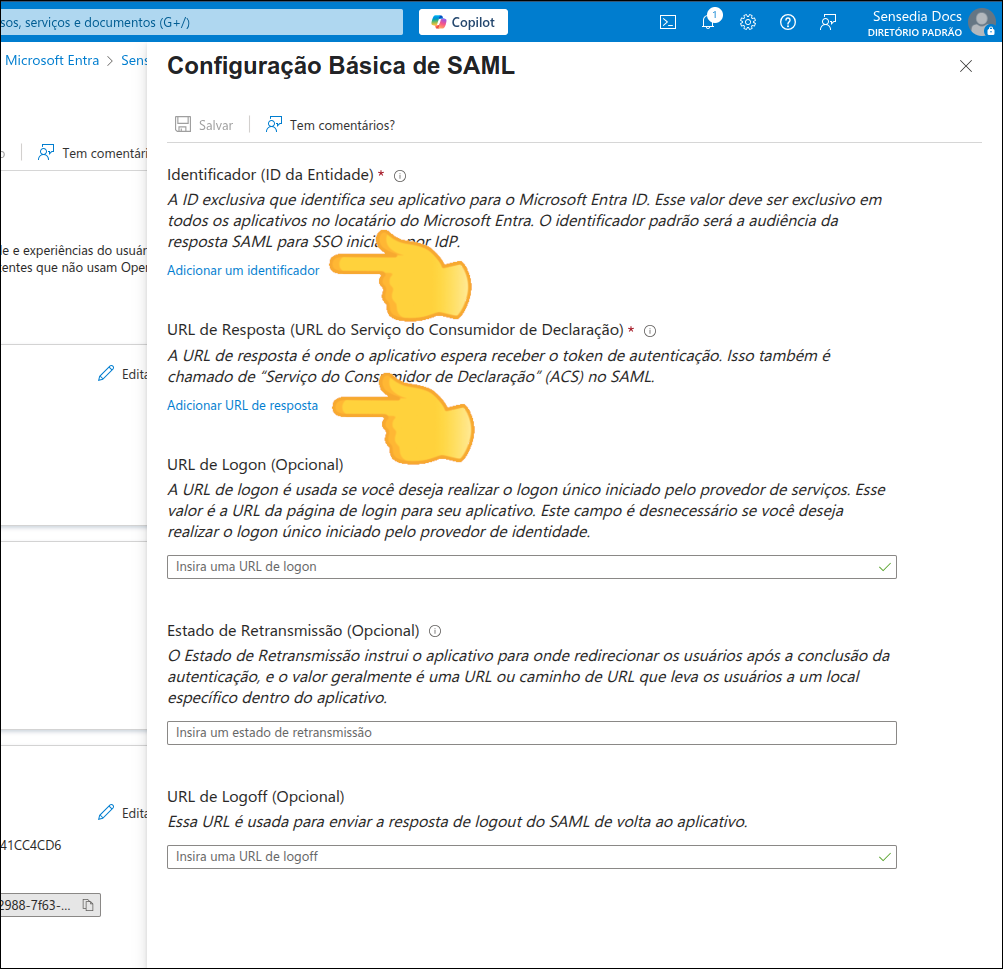

Callback URL: la URL a la que su proveedor de identidad debe devolver al usuario después de la autenticación.

-

SP Entity ID: es como su proveedor identificará su entidad. Configure su proveedor de identidad con esta URN.

-

Metadata URL: la dirección para acceder a los metadatos. Consulte la documentación de su proveedor de identidad para encontrar la URL de metadatos e introdúzcala en este campo.

-

Role: seleccione el rol que se aplicará a este acceso.

| Si hay roles configurados en el lado de su proveedor de identidad, ellos anularán este. |

Esos campos se explican en el siguiente video:

Desactivación o edición de una conexión a través de SAML 2.0

Una vez que se activa, la conexión con el proveedor de identidad puede actualizarse en cualquier momento. Para eso, haga clic en cualquier campo que desee editar, realice las modificaciones oportunas y pulse UPDATE.

Para desactivar una conexión, haga clic en el botón DISCONNECT.

|

Al hacer clic en el botón DISCONNECT, todos los usuarios de ese inicio de sesión federado tendrán su acceso deshabilitado. Para restablecer la conexión, sigue de nuevo los pasos anteriores (Establecer una conexión a través de SAML2.0). Hacer clic en DISCONNECT no cambia la configuración con su proveedor de identidad. |

Inicio de sesión y control de usuarios

A diferencia del inicio de sesión de la plataforma Sensedia, ahora el inicio de sesión con nombre de usuario y contraseña aún es posible incluso después de configurar SAML 2.0.

Un usuario podrá iniciar sesión en los productos Sensedia a través de SAML o por separado.

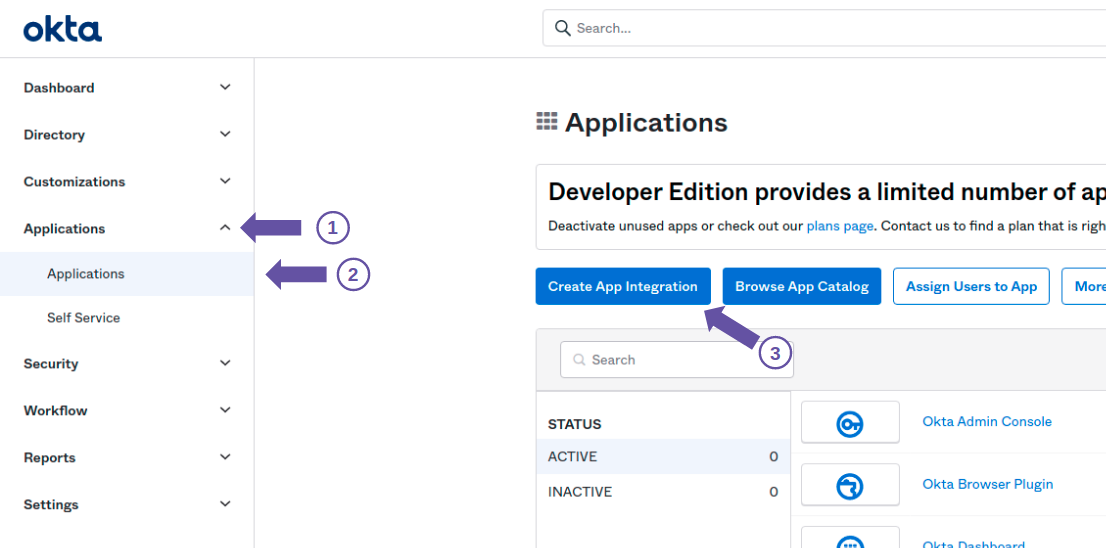

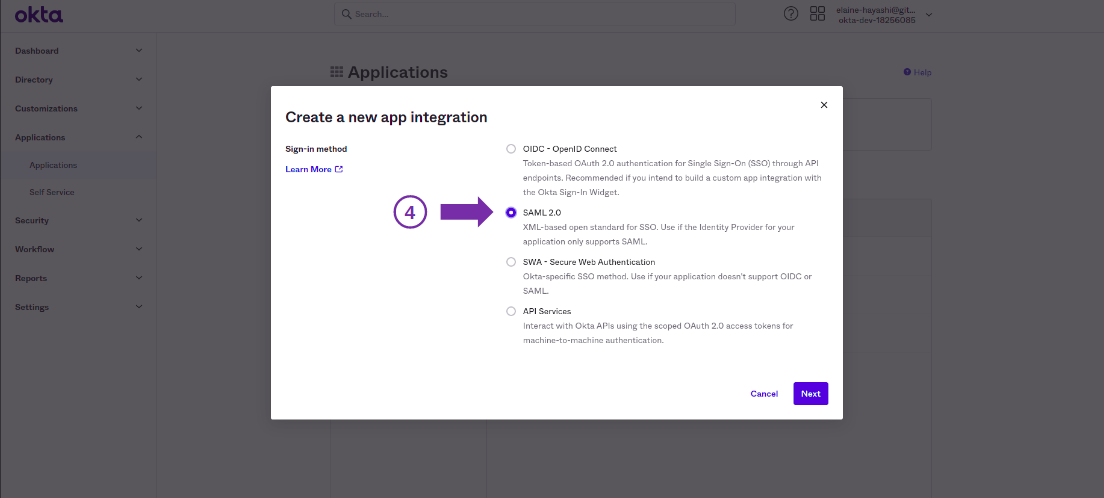

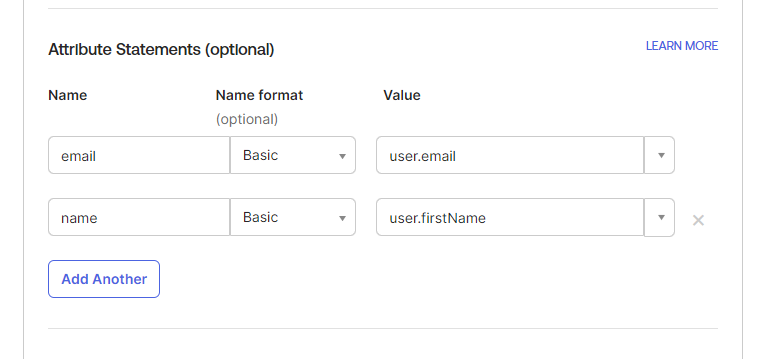

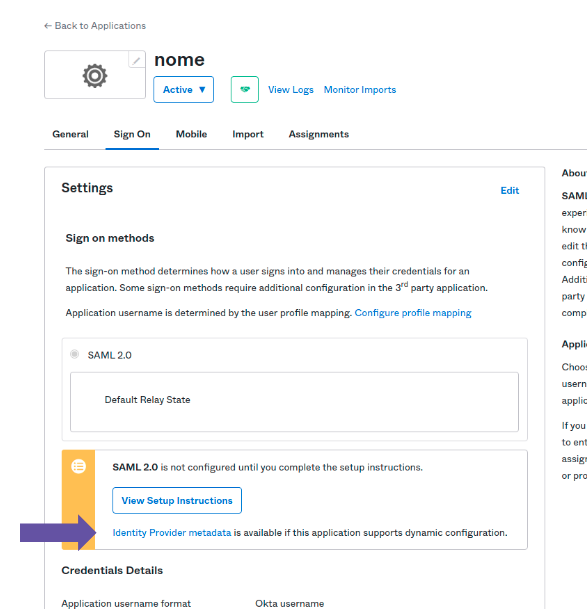

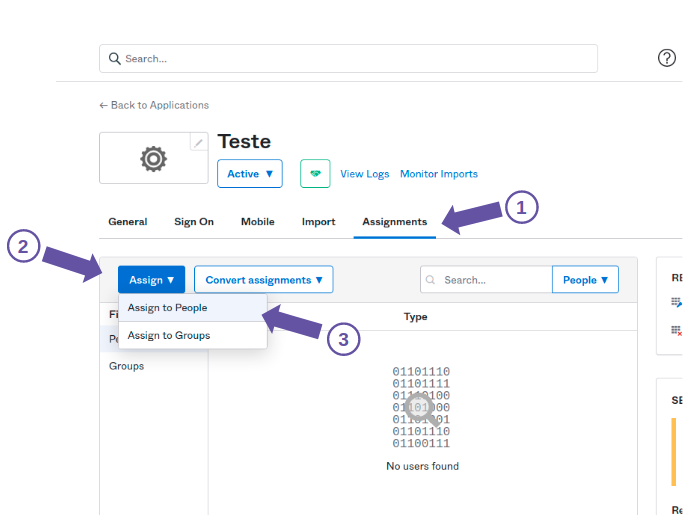

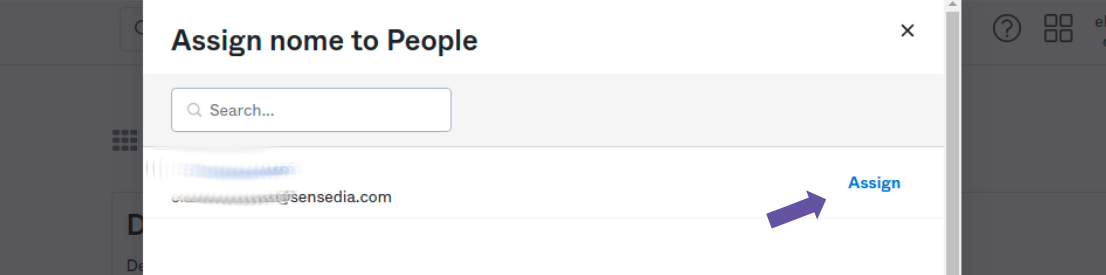

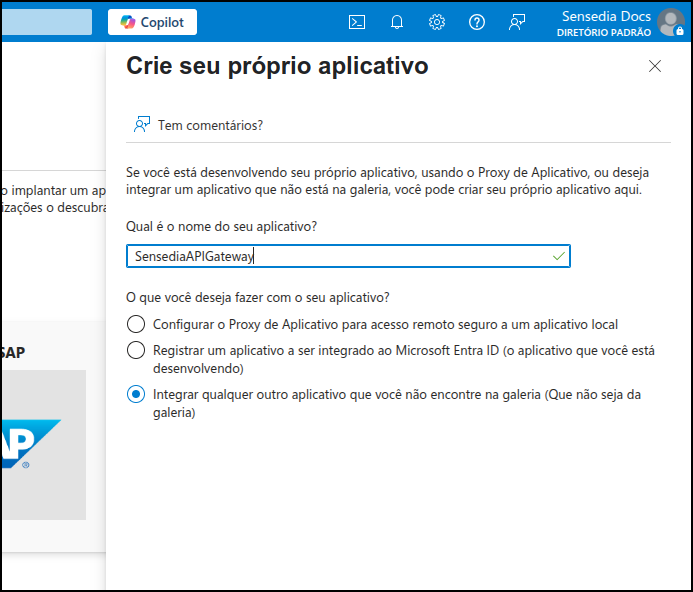

Configurar una aplicación del API Manager en su proveedor de identidad

Para habilitar una conexión SAML 2.0, es necesario registrar una aplicación del API Manager en su proveedor de identidad.

Vea a continuación algunos ejemplos de configuración usando:

| Consulte la documentación oficial de su proveedor para obtener más ayuda con la configuración necesaria. |

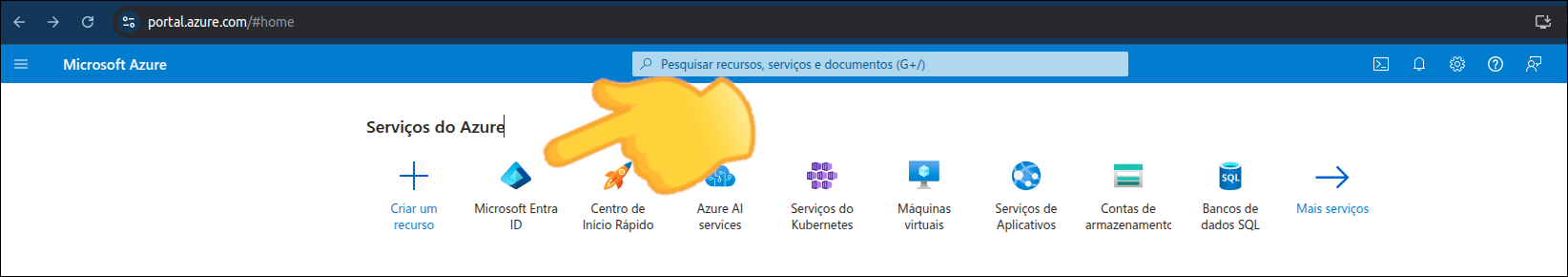

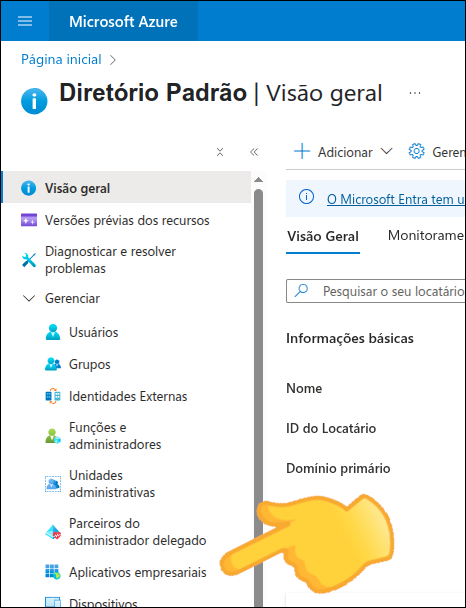

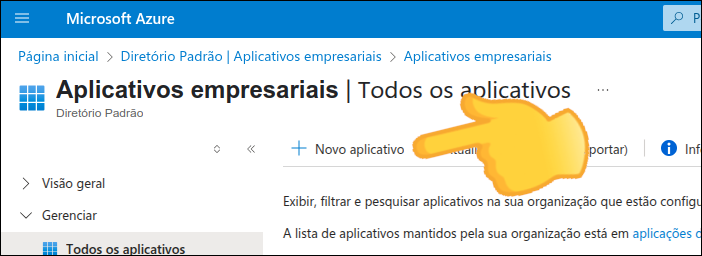

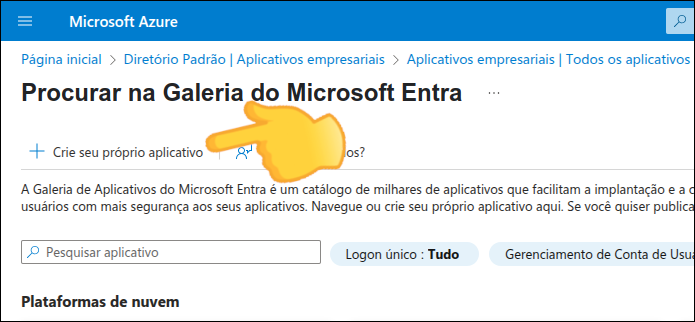

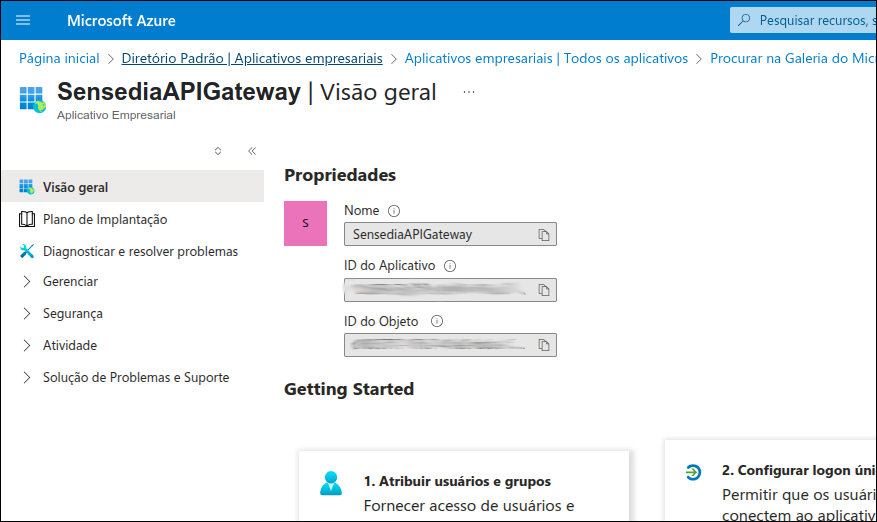

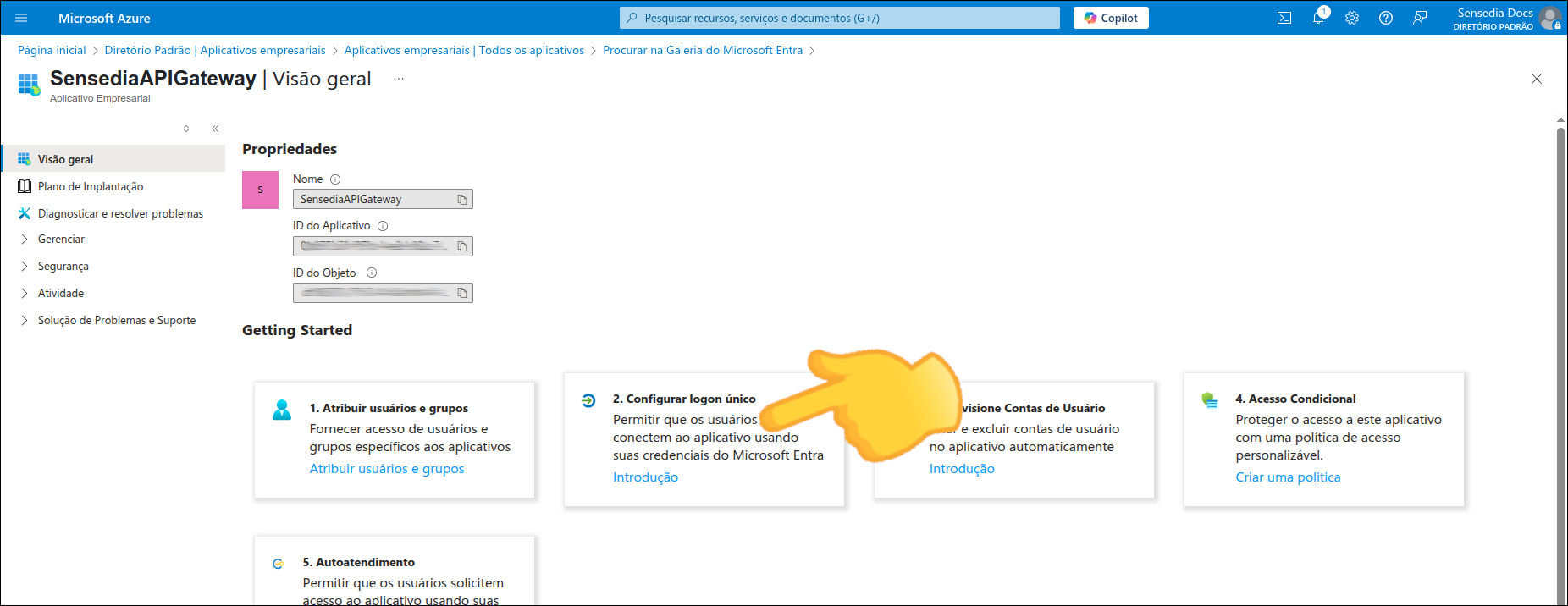

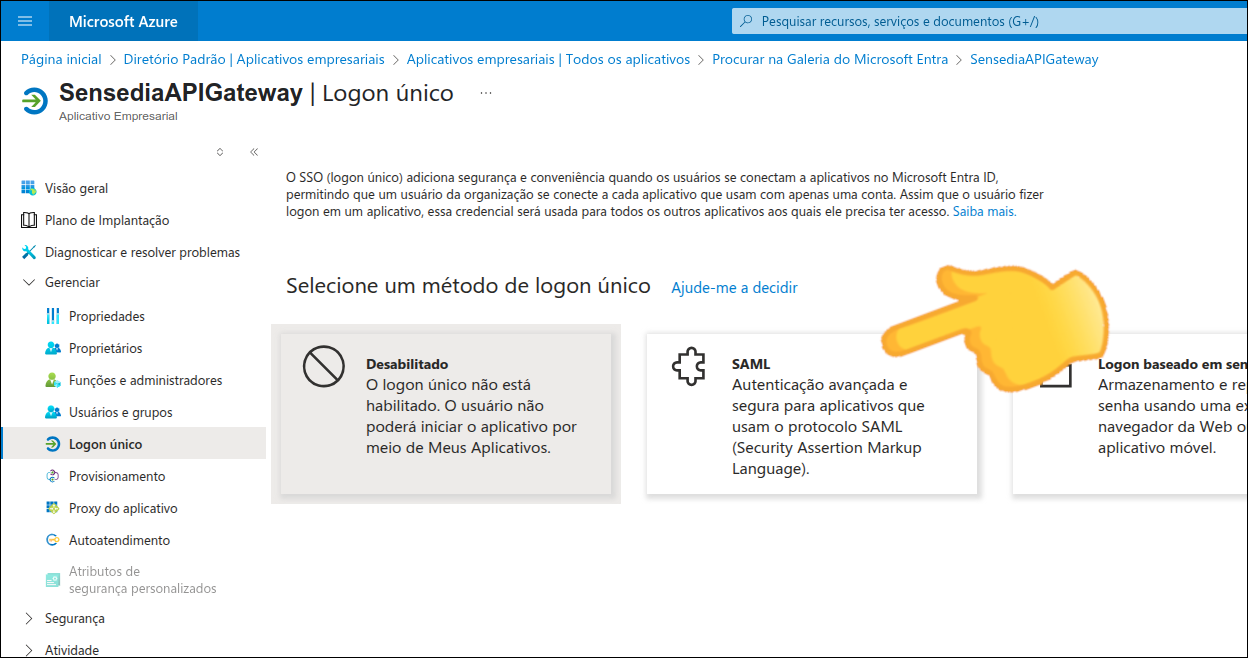

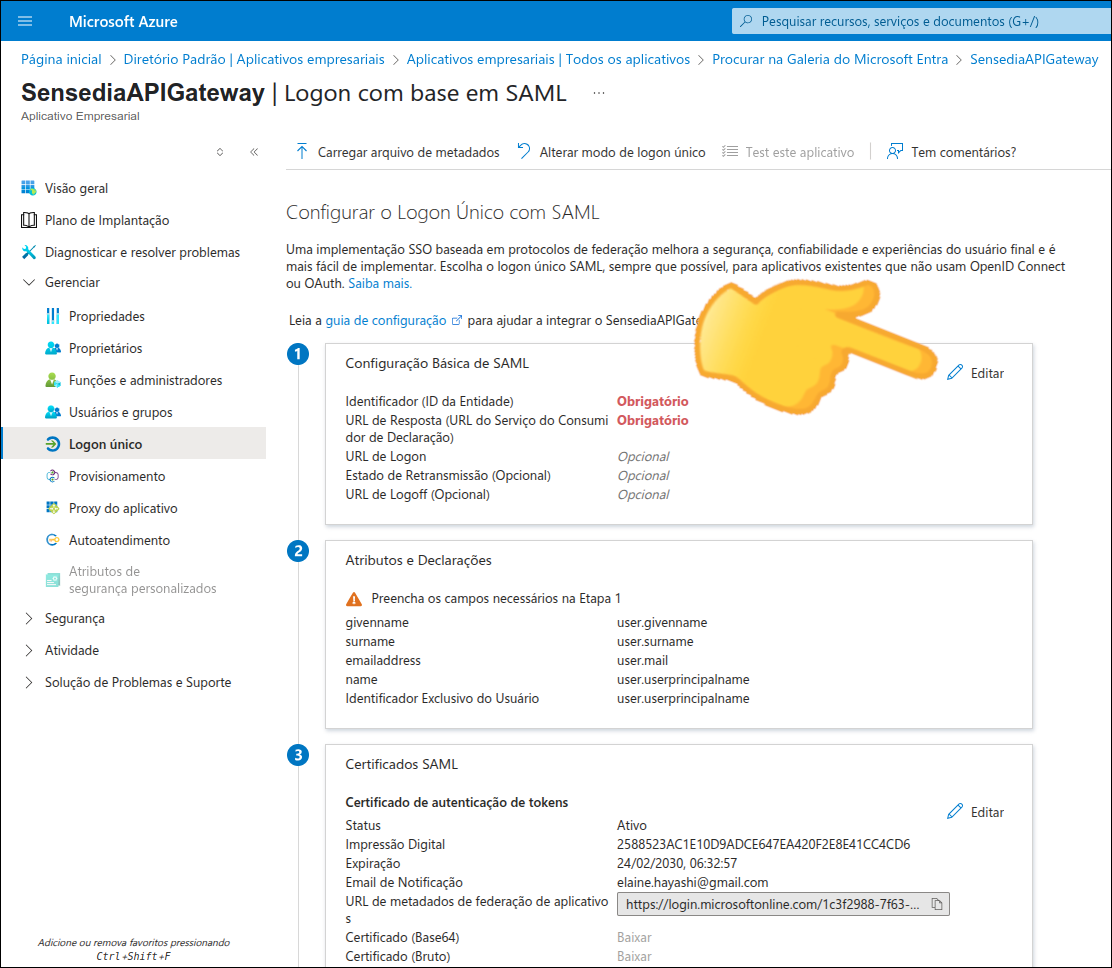

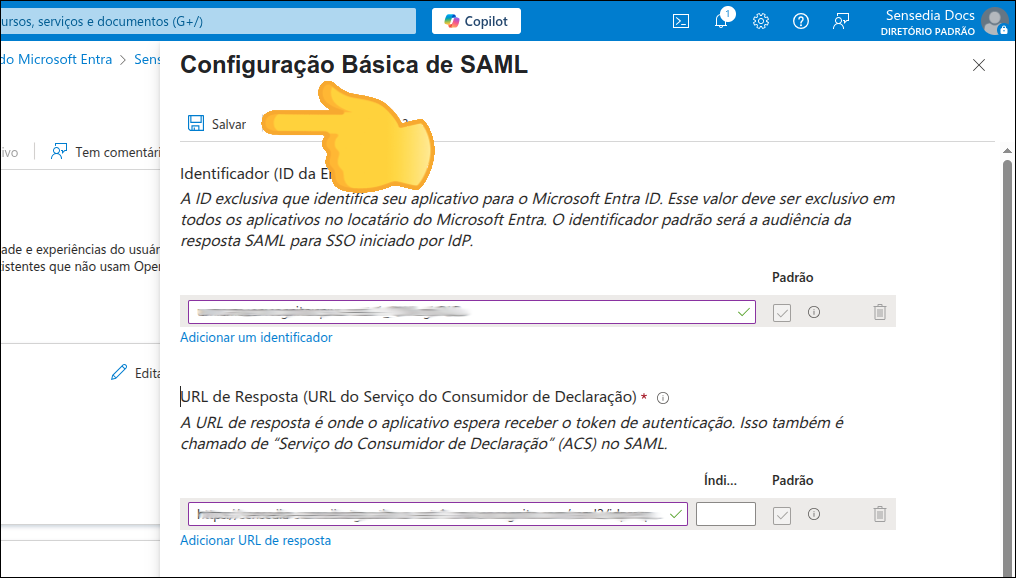

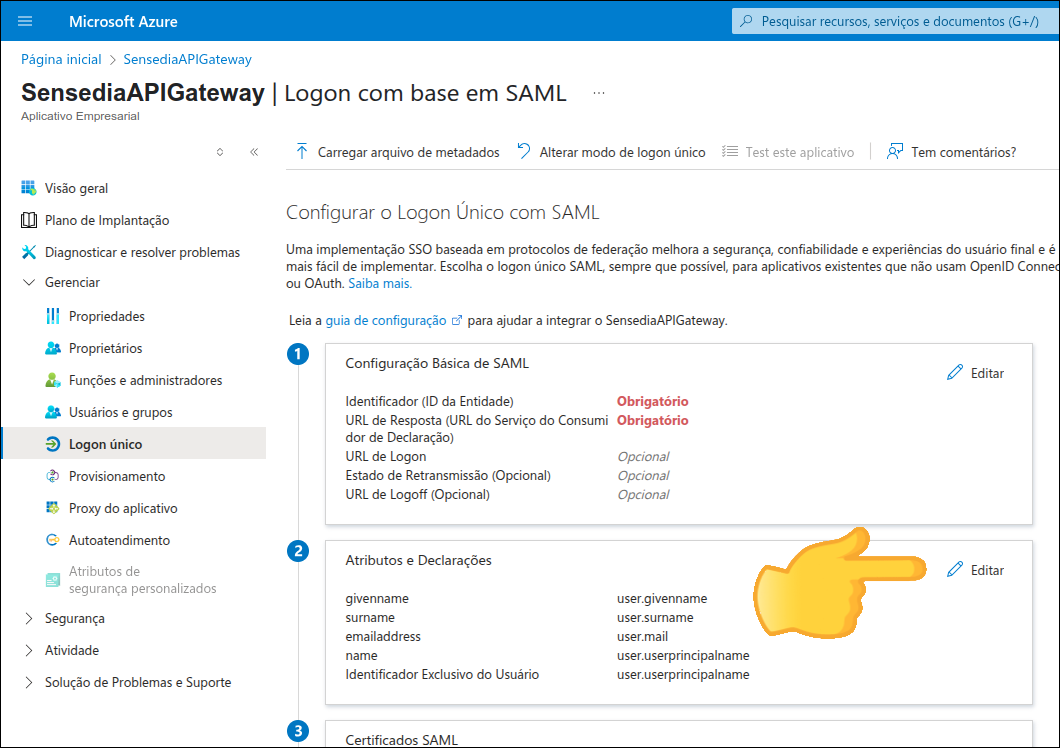

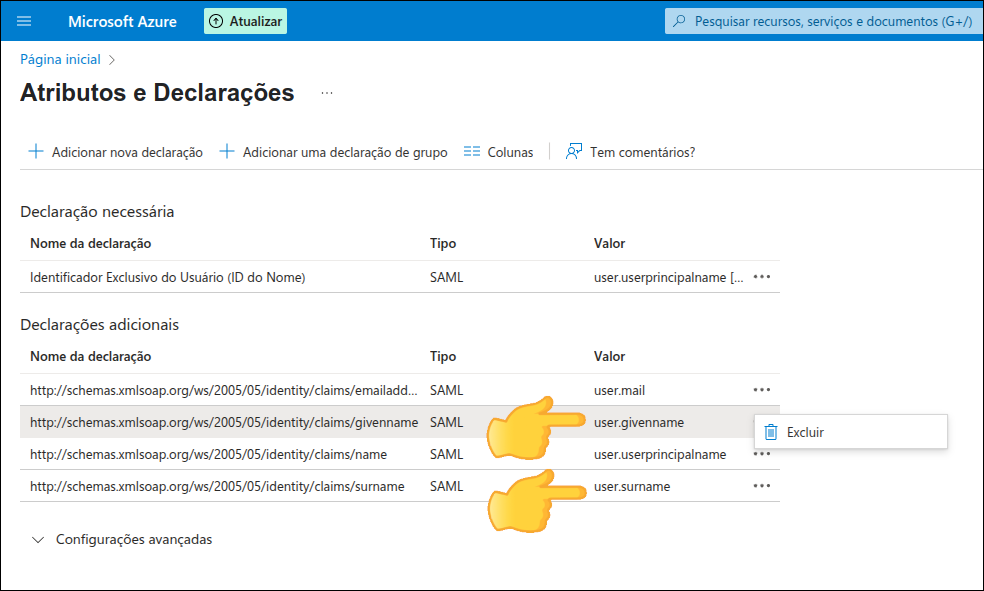

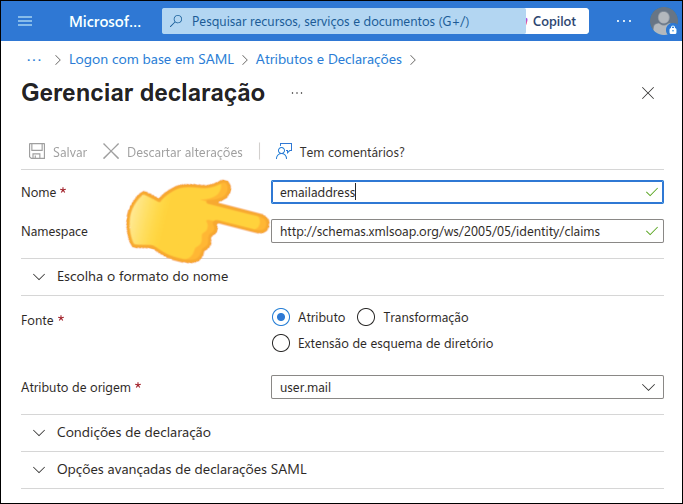

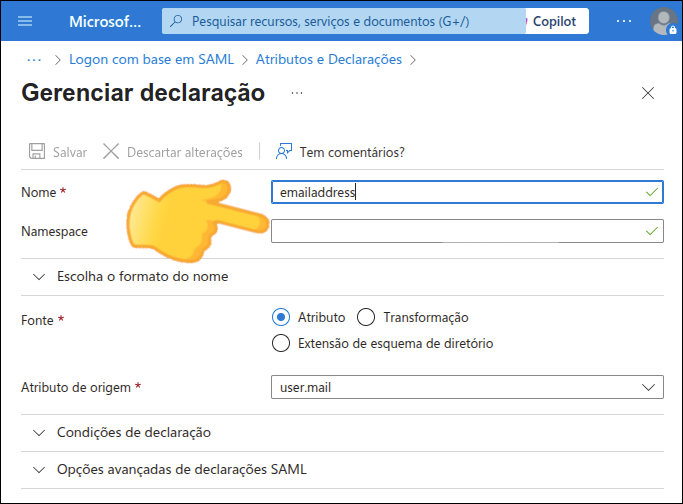

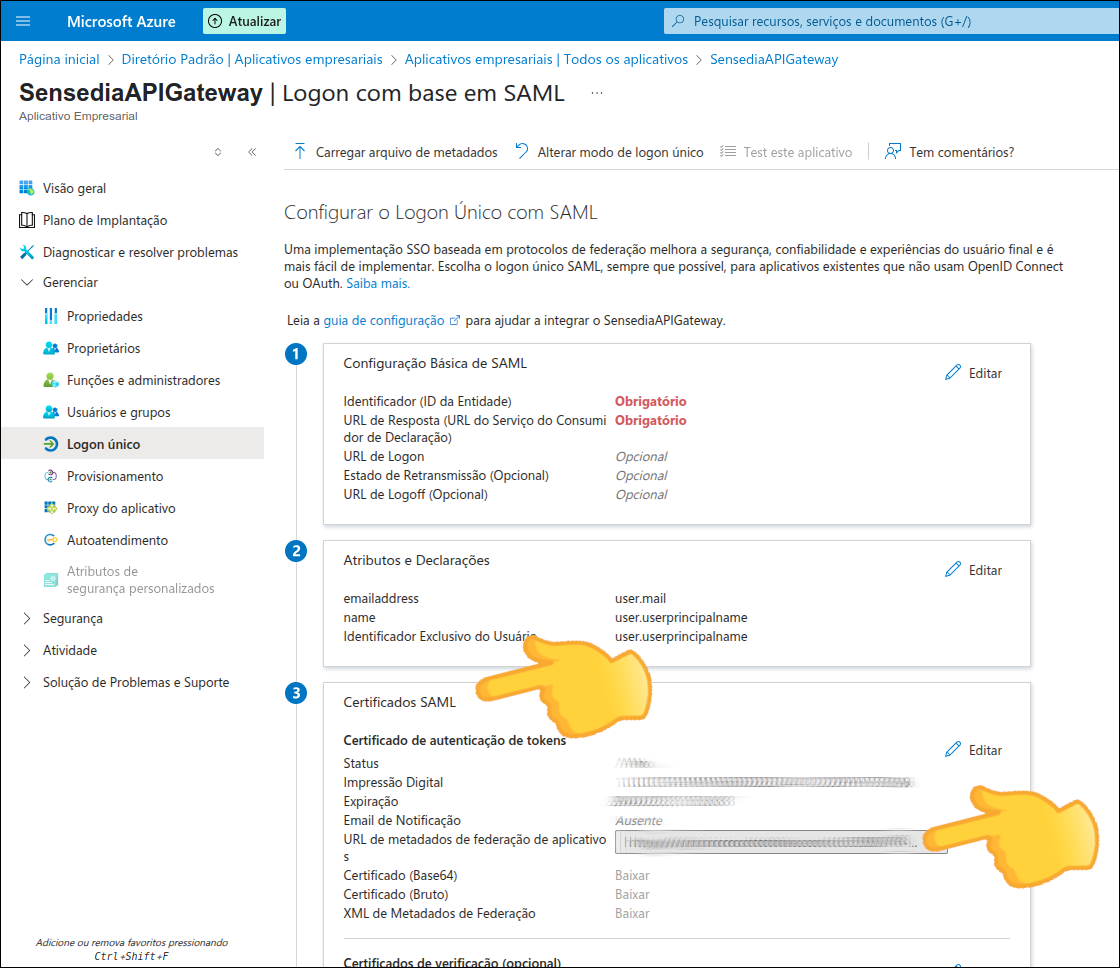

Ejemplo de configuración utilizando Azure AD

Para configurar Azure AD como proveedor de identidad, siga estos pasos:

-

Anote la URL de Metadatos para configurar su plataforma Sensedia.

Share your suggestions with us!

Click here and then [+ Submit idea]